Workforce IAM – Die Evolution, die eine Revolution ist: Der Einfluss von CIAM auf WIAM

- Immer mehr Softwarelösungen unterstützen die neuen Authentifizierungs- und Autorisierungsprotokolle.

- Unternehmen nutzen Software aus der Cloud, damit sind alte IAM-Lösungen überfordert.

- Eine Authentifizierung nur mit Benutzername (oder E-Mail) und Passwort ist nicht mehr sicher genug, Multi-Faktor Authentifizierungsverfahren lassen sich nicht oder nur sehr eingeschränkt hinzufügen.

- Die Mitarbeiter arbeiten heute verteilt und mobil, interne Lösungen müssen von extern erreichbar sein.

In unserer neuen zweiteiligen Blogserie „Workforce IAM – die Evolution, die eine Revolution ist“ gehen wir auf die zwischenzeitlich veränderten Rahmenbedingungen für das Workforce IAM ein und zeigen auf, dass mehr als 95% aller IAM-Innovationen aus dem Bereich Customer Identity & Access Management und der generellen Digitalisierung kommen.

Was sind die neuen De-Facto Standards für ein Workforce IAM?

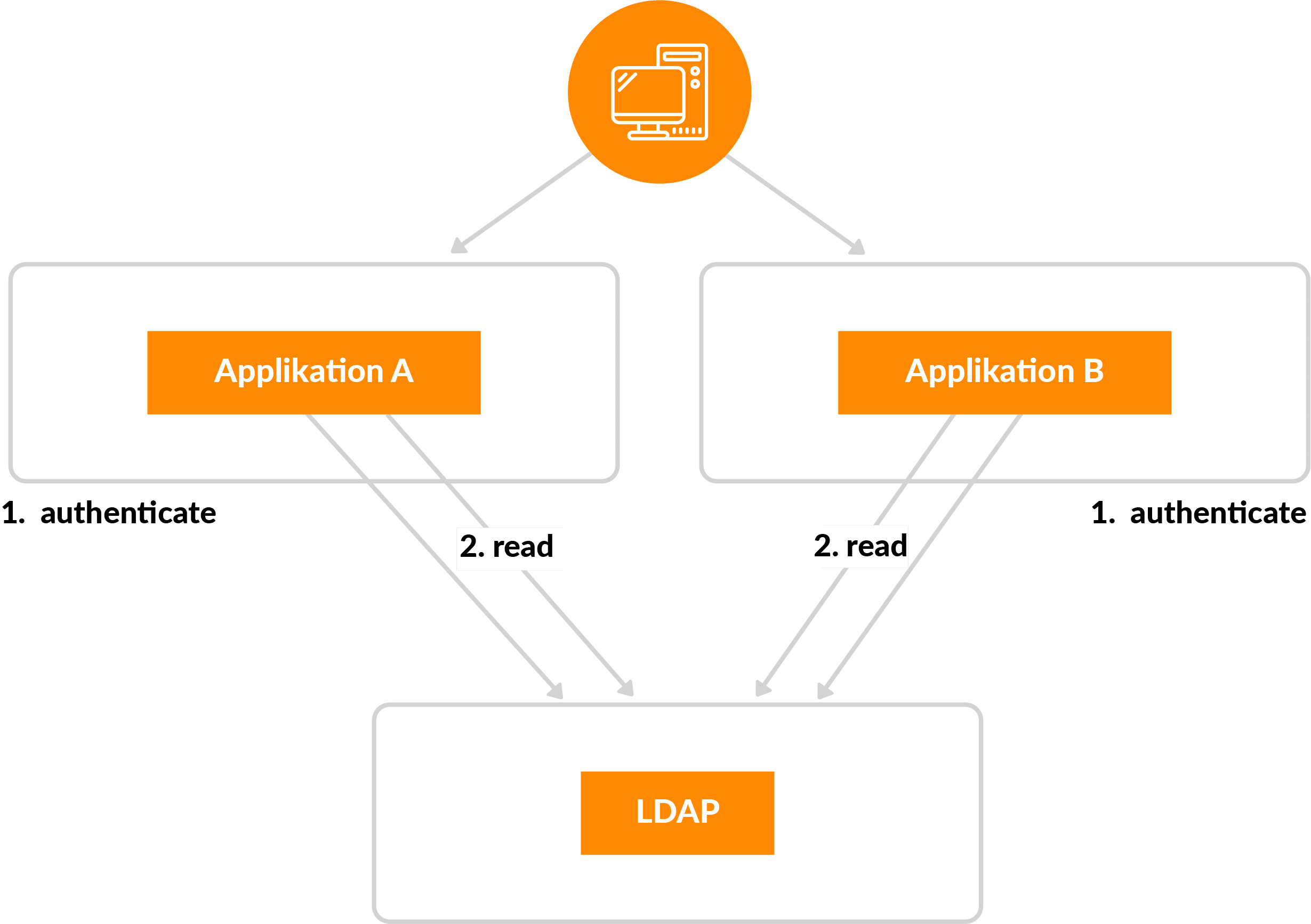

In der Vergangenheit waren Authentifizierung und Autorisierung in Unternehmen unausweichlich mit Verzeichnisdiensten verbunden. Es war praktisch, „Objekte“ im Verzeichnis anzulegen, die entweder eine Person, eine Organisationseinheit oder eine Applikation darstellten. Diese Objekte waren teilweise standardisiert. Allerdings war die Verwaltung im LDAP (Lightweight Directory Access Protocol) umständlich, und alle Applikationen benötigten privilegierte Zugriffsrechte, um die Authentifizierung von Nutzern oder Geräten durchzuführen. Besonders problematisch war, dass die Applikationen auch eigenständig die Benutzerauthentifizierung durchführen mussten, was je nach Qualität zu unterschiedlichen Ergebnissen führte, da sensible Benutzerdaten involviert waren.

Im Bereich des Identitäts- und Zugriffsmanagements (IAM) hat sich die Landschaft durch das Customer Identity & Access Management (CIAM) grundlegend verändert. Dies ist auf gestiegene Sicherheitsanforderungen, den Benutzerkomfort und die Notwendigkeit zurückzuführen, sicher auf Web-APIs des Unternehmens zuzugreifen. In diesem Kontext sind Web-APIs dank Standards wie OAuth2, OIDC (OpenID Connect) und teilweise noch SAML2 zu den Schlüsselfaktoren im IAM-Umfeld geworden. Sie fungieren als Dreh- und Angelpunkt für Authentifizierung und Autorisierung, da sie eine sichere, standardisierte und benutzerfreundliche Umgebung bieten.

Alte IAM-Konzepte beruhen darauf, dass Applikationen die Benutzerauthentifizierung selbst durchführen, also eine eigene Benutzeranmeldung implementieren. Hieraus ergeben sich jedoch sowohl Sicherheits- als auch Anwendungsprobleme.

Einige Sicherheitsprobleme:

- Applikationen gelangen in Kenntnis der Anmeldeinformationen der Benutzer.

- Applikationen müssen stets Zugriff auf das IAM haben und erhalten für den Zugriff technische Benutzer-Zugänge.

- Die Kommunikationsprotokolle zwischen Applikation und IAM sind nicht tauglich für den Einsatz im Internet.

- Jede Applikation hat oftmals ein eigenes Sicherheitsniveau implementiert, eine einheitliche, maximale Sicherheit über alle Applikationen bzw. Kanäle ist nicht auf einfache Weise möglich.

- Sollen neue Authentifizierungsverfahren bereitgestellt werden, so müssen die Applikationen angepasst werden. Neue IAM-Funktionalitäten sind somit nicht time-to-market in allen Digitalisierungslösungen verfügbar.

Einige Anwendungsprobleme:

- Die Änderung von Strukturen im IAM ist schwierig.

- Die Verwendung weiterer MFA-Authentifizierungsverfahren ist sehr schwierig, weil die Applikationen meist angepasst werden müssen.

- Single Sign-On gestaltet sich meist schwierig, weil das Sitzungsmanagement nicht standardisiert gelöst werden kann. So bleibt dem Benutzer oft nichts anderes übrig, als sich mit den gleichen Benutzerinformationen an anderen Systemen wieder anzumelden.

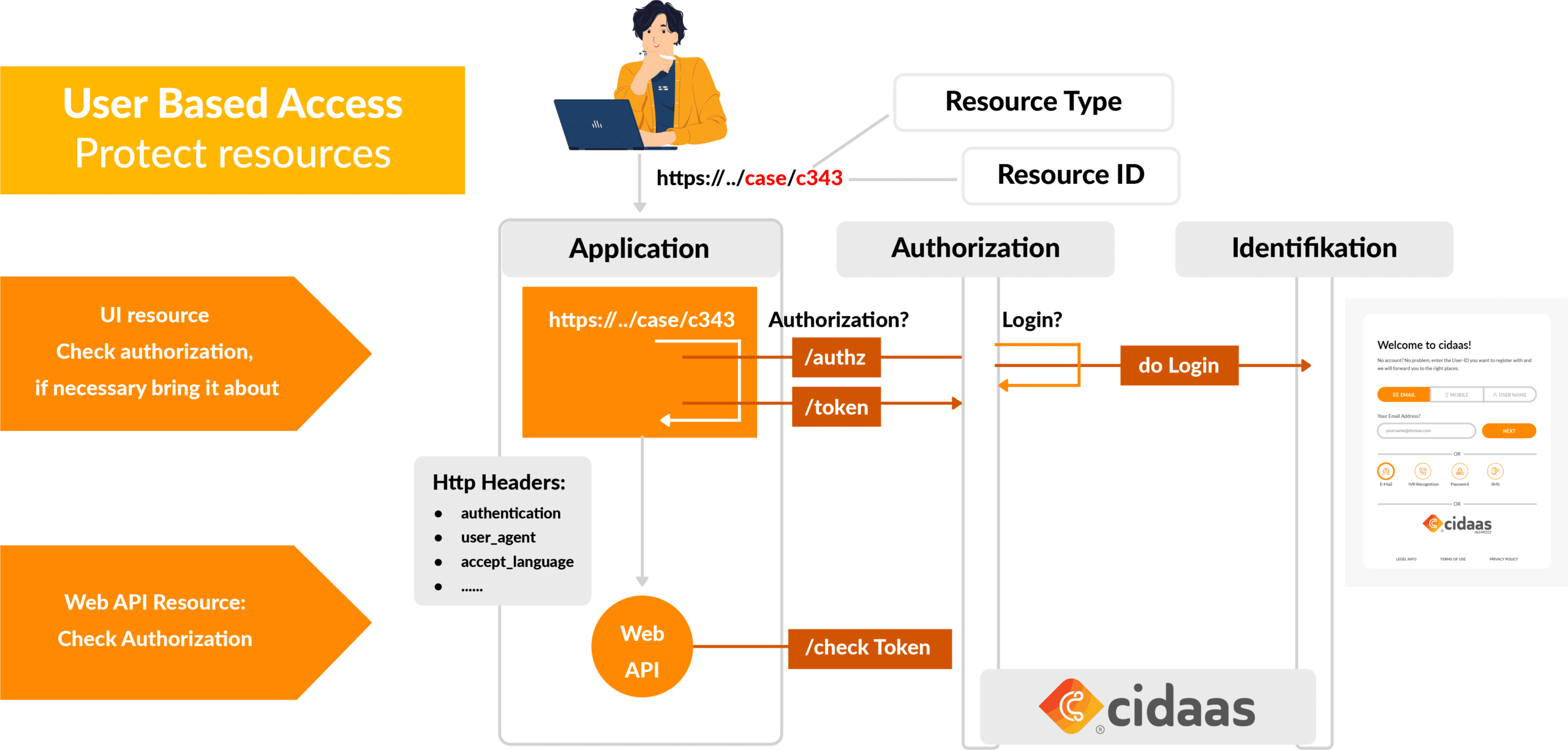

Heutige Standards wie OAuth2 und OIDC entkoppeln die Autorisierung und Authentifizierung von den Applikationen. Verwendet ein Benutzer eine Applikation (die eine geschützte Ressource ist), fordert diese Applikation eine Autorisierung für den Benutzer vom Identity & Access Management (IAM) an. Das IAM prüft, ob der Benutzer eine Authentifizierung benötigt, und zeigt einen zentralen Anmeldedialog an. Nach erfolgreicher Authentifizierung erhält die Applikation ein „Access Token“ und gegebenenfalls ein „ID Token“. Diese Tokens ermöglichen einen sicheren Zugriff auf weitere Ressourcen, wie Web-APIs, und enthalten Informationen über den Benutzer. Damit dieses System funktioniert, muss die Applikation zuerst im IAM registriert werden. Dadurch kann das IAM die Anfragen der Applikation verarbeiten und sicherstellen, dass nur autorisierte und authentifizierte Benutzer Zugriff auf die geschützten Ressourcen erhalten.

OAuth2 und OIDC standardisieren darüber hinaus auch das Vorgehen wie Berechtigungen zu definieren sind, damit Systeme (Clients) auf andere Systeme (Ressourcen) zugreifen können. Das erfolgt über „Scopes“ mit denen Ressourcen gekennzeichnet werden, um entsprechende Berechtigungen der anfragenden Systeme sicherzustellen. Mit einer weitgehenden Standardisierung des Inhalts der Tokens wird darüber hinaus erreicht, dass Berechtigungen für ganz unterschiedliche Softwarelösungen einfach über ein modernes IAM verwaltet und überprüft werden können.

Das erklärt auch den raschen Erfolg dieser Standards für Applikationen, die im Unternehmen betrieben werden, sowie auch Cloud-Lösungen.

Fazit

Zusammenfassend kann man sagen, dass das Identity & Access Management (IAM) in Unternehmen historisch auf interne Organisation, Mitarbeiterzugriff und Dokumentation von Zugriffsrechten fokussiert war, jedoch hat sich diese traditionelle Ausrichtung zwischenzeitlich grundlegend gewandelt. Mit dem Aufkommen von Customer Identity & Access Management (CIAM) und der voranschreitenden Digitalisierung, sowie die Veränderungen in der Softwarelandschaft, insbesondere die Nutzung von Cloud-Lösungen und die verteilte, mobile Arbeit der Mitarbeiter, haben sich die Anforderungen an ein Workforce IAM erheblich verändert.

Traditionelle IAM-Konzepte, die darauf basieren, dass Applikationen die Benutzerauthentifizierung selbst durchführen, stehen vor erheblichen Sicherheits- und Anwendungsproblemen. Dank OAuth2 und OIDC können Ressourcen, wie Applikationen einfach an das IAM angebunden werden. Außerdem haben OAuth2 und OIDC eine entscheidende Veränderung in der IAM-Landschaft bewirkt, indem sie Autorisierung und Authentifizierung von den Applikationen entkoppeln.

Verpassen Sie nicht unseren zweiten Teil der Blogserie: Workforce IAM – die Evolution, die eine Revolution ist: Die (R)evolution des Workforce IAM

Erfahren Sie mehr über: Der Wandel von On-Premise zu Cloud-basierten IAM-Lösungen: Trends im Identity & Access Management (IAM)