Workforce IAM – L’évolution qui est une révolution : L’impact du CMEI sur la GIAO

- De plus en plus de solutions logicielles prennent en charge les nouveaux protocoles d’authentification et d’autorisation.

- Les entreprises utilisent des logiciels en nuage, ce qui signifie que les anciennes solutions IAM sont surchargées.

- L’authentification par nom d’utilisateur (ou courriel) et mot de passe n’est plus assez sûre, les méthodes d’authentification multifactorielle ne peuvent pas être ajoutées ou seulement de manière très limitée.

- Aujourd’hui, les employés travaillent dans des environnements distribués et mobiles, et les solutions internes doivent être accessibles de l’extérieur.

Dans notre nouvelle série de blogs en deux parties Workforce IAM – l’évolution qui est une révolution « , nous examinons les conditions-cadres modifiées pour Workforce IAM et montrons que plus de 95% de toutes les innovations IAM proviennent du domaine de la gestion de l’identité et de l’accès des clients et de la numérisation générale.

Quelles sont les nouvelles normes de facto d’un Workforce IAM ?

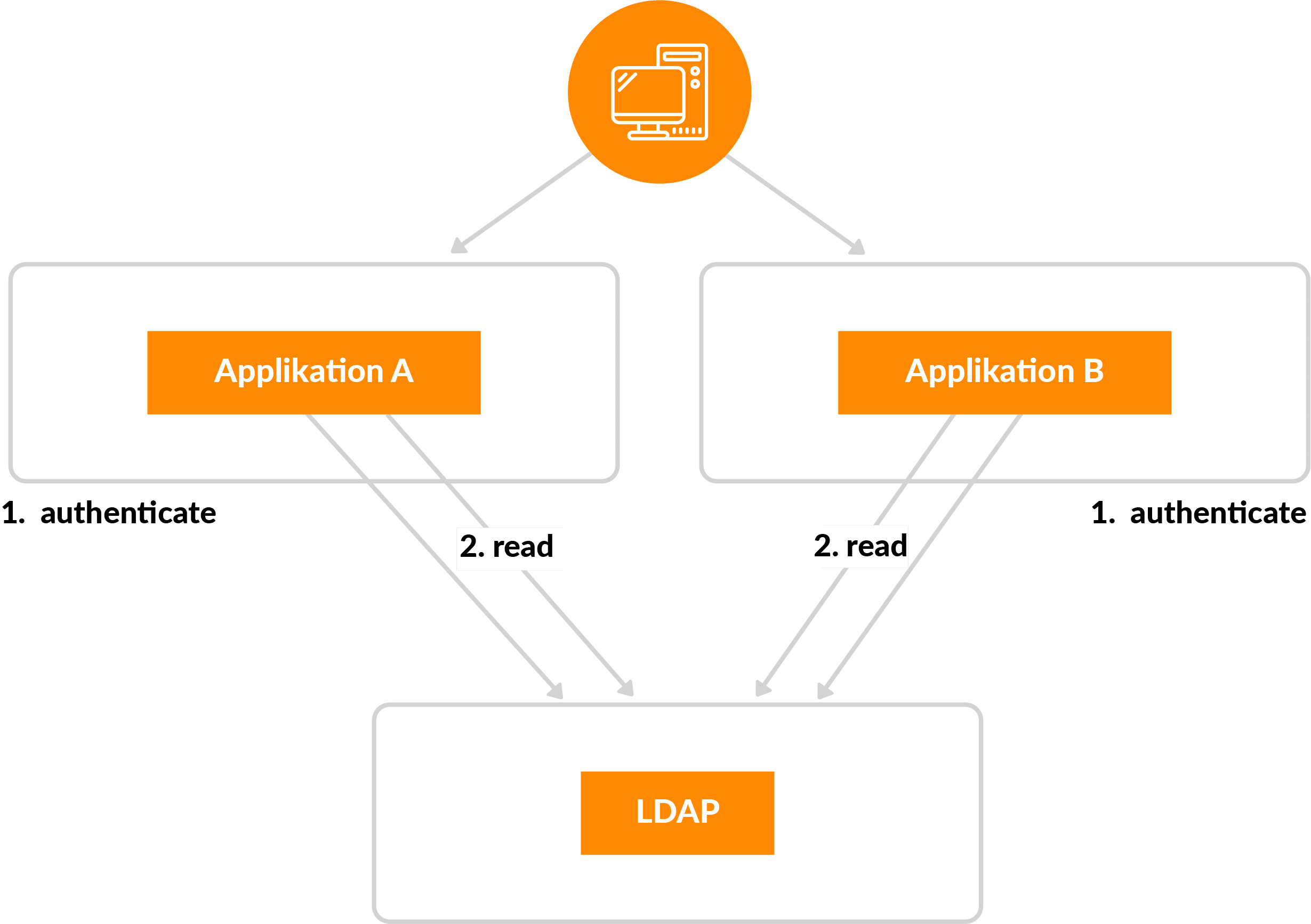

Dans le passé, l’authentification et l’autorisation dans les entreprises étaient inévitablement liées aux services d’annuaire. Il était pratique de créer des « objets » dans l’annuaire qui représentaient soit une personne, soit une unité organisationnelle, soit une application. Ces objets étaient partiellement standardisés. Cependant, la gestion du protocole LDAP (Lightweight Directory Access Protocol) était peu pratique et toutes les applications nécessitaient des droits d’accès privilégiés pour authentifier les utilisateurs ou les appareils. Ce qui était particulièrement problématique, c’est que les applications devaient également procéder à l’authentification des utilisateurs de manière indépendante, ce qui entraînait des résultats variables en fonction de la qualité, car il s’agissait de données sensibles concernant les utilisateurs.

Dans le domaine de la gestion des identités et des accès (IAM), la gestion des identités et des accès des clients (CIAM) a fondamentalement changé la donne. Cela est dû à des exigences de sécurité accrues, au confort des utilisateurs et à la nécessité d’accéder en toute sécurité aux API Web de l’entreprise. Dans ce contexte, les API Web sont devenues des facteurs clés dans l’environnement IAM grâce à des normes telles que OAuth2, OIDC (OpenID Connect) et, dans une certaine mesure, SAML2. Elles servent de plaque tournante pour l’authentification et l’autorisation, offrant un environnement sécurisé, normalisé et convivial.

Les concepts IAM traditionnels sont basés sur des applications qui effectuent elles-mêmes l’authentification des utilisateurs, c’est-à-dire qu’elles mettent en œuvre leur propre connexion d’utilisateur. Toutefois, cela entraîne des problèmes de sécurité et d’application.

Some examples of security issues:

- Les applications acquièrent la connaissance des informations d’identification des utilisateurs.

- Les applications doivent toujours avoir accès à l’IAM et recevoir des justificatifs d’identité techniques pour l’accès.

- Les protocoles de communication entre l’application et l’IAM ne sont pas adaptés à une utilisation sur Internet.

- Chaque application dispose souvent de son propre niveau de sécurité ; il n’est pas possible d’assurer une sécurité uniforme et maximale pour toutes les applications ou tous les canaux de manière simple.

- Si de nouvelles méthodes d’authentification doivent être fournies, les applications doivent être adaptées. Les nouvelles fonctionnalités IAM ne sont donc pas disponibles à temps pour le marché dans toutes les solutions de numérisation.

Quelques exemples de problèmes d’application :

- Changing structures in the IAM is complicated.

- L’utilisation de méthodes d’authentification MFA supplémentaires est très difficile car les applications doivent généralement être adaptées.

- L’authentification unique est souvent problématique parce que la gestion des sessions ne peut pas être résolue de manière standardisée. Ainsi, l’utilisateur n’a souvent pas d’autre choix que de se connecter à nouveau à d’autres systèmes avec les mêmes informations d’utilisateur.

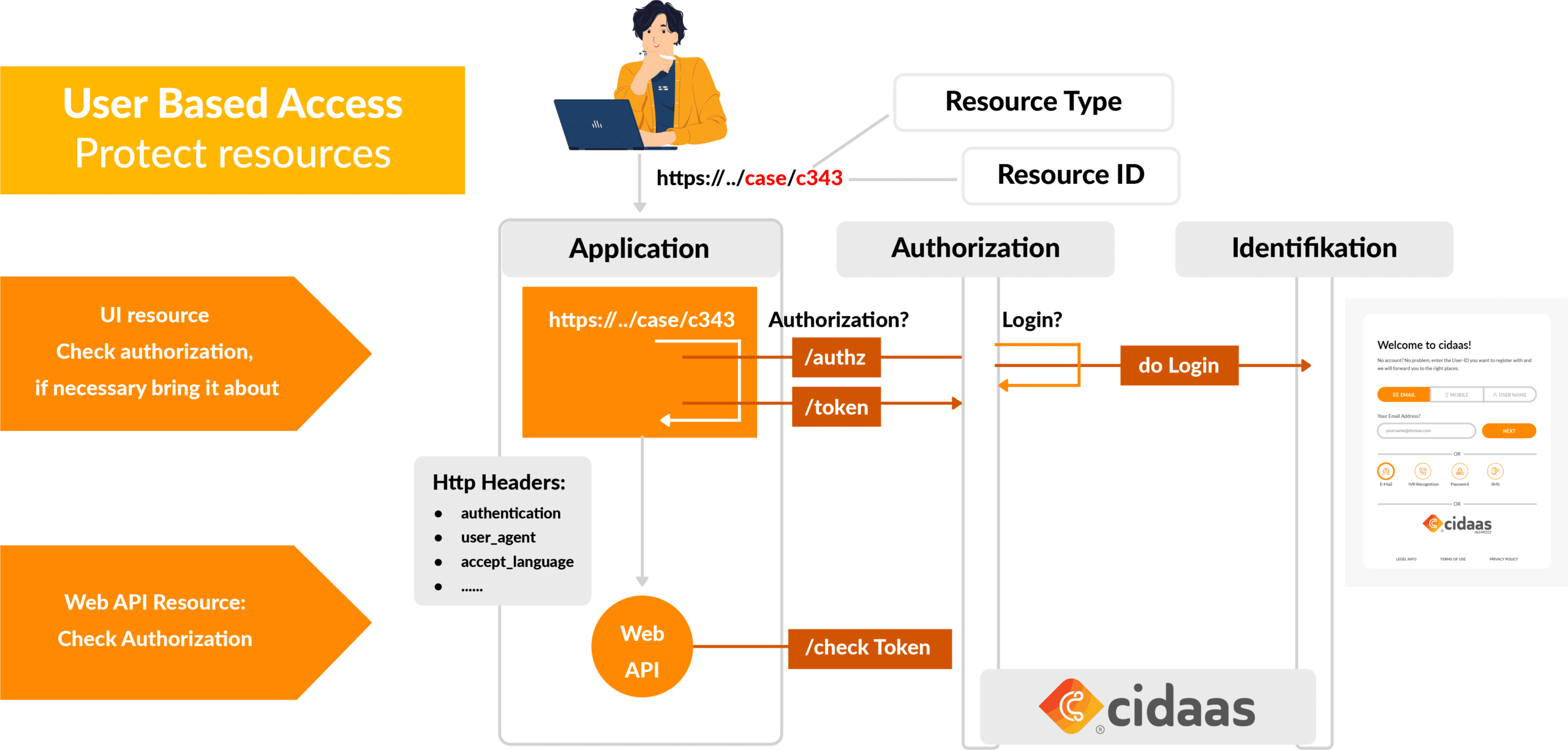

Les normes actuelles telles que OAuth2 et OIDC découplent effectivement l’autorisation et l’authentification des applications. Lorsqu’un utilisateur utilise une application (qui est une ressource protégée), cette application demande l’autorisation de l’utilisateur à Identity & ; Access Management (IAM). L’IAM vérifie si l’utilisateur a besoin d’une authentification et affiche une boîte de dialogue de connexion centrale. Une fois l’authentification réussie, l’application reçoit un « jeton d’accès » et, le cas échéant, un « jeton d’identification ». Ces jetons fournissent un accès sécurisé à des ressources supplémentaires, telles que les API web, et contiennent des informations sur l’utilisateur. Pour que ce système fonctionne, l’application doit d’abord être enregistrée auprès de l’IAM. Cela permet à l’IAM de traiter les demandes de l’application et de s’assurer que seuls les utilisateurs autorisés et authentifiés peuvent accéder aux ressources protégées.

OAuth2 et OIDC normalisent également la procédure de définition des autorisations afin que les systèmes (clients) puissent accéder à d’autres systèmes (ressources).Pour ce faire, on utilise des « scopes » pour identifier les ressources afin de s’assurer que les systèmes demandeurs disposent des autorisations appropriées.En outre, en normalisant largement le contenu des jetons, il est possible de gérer et de vérifier facilement les autorisations pour des solutions logicielles très différentes à l’aide d’un IAM moderne.

Cela explique également le succès rapide de ces normes pour les applications exploitées au sein de l’entreprise, ainsi que pour les solutions en nuage.

Conclusion

In short, Identity & Access Management (IAM) in enterprises has historically focused on internal organization, employee access, and documentation of access rights, but this traditional focus has fundamentally changed in the meantime. With the advent of Customer Identity & Access Management (CIAM) and advancing digitalization, as well as changes in the software landscape, particularly the use of cloud solutions and distributed, mobile work, the requirements for Workforce IAM have changed significantly.

Traditional IAM concepts based on applications performing user authentication themselves face significant security and application problems. Thanks to OAuth2 and OIDC, resources such as applications can be easily connected to the IAM. Moreover, OAuth2 and OIDC have brought about a decisive change in the IAM landscape by decoupling authorization and authentication from applications.

Lisez également notre deuxième partie de la série de blogs: Workforce IAM – l’évolution qui est une révolution : La (R)évolution de Workforce IAM

Vous pouvez également être intéressé par notre blog: Le passage de solutions IAM sur site à des solutions basées sur le cloud : Tendances en matière de gestion des identités et des accès (IAM)