Identitätsdiebstahl: Die 3 häufigsten Hacker-Attacken

Durch die Bank weg verfügt mittlerweile jedes Unternehmen über digitale Identitäten. Beim einen sind es noch eher Mitarbeiterdaten, beim anderen sind es unzählige Kundendaten. Das verdanken wir der Digitalisierung und den neuen Möglichkeiten in Form von digitalen Services. Dadurch stieg auch das Angriffspotential durch Hacker-Attacken.

In der Regel erhalten Nutzer Zugang zu den digitalen Service, indem sie ein Nutzername, eine E-Mail Adresse und das vergebene Passwort eingeben.

Teilweise müssen die Passwörter auch nach einer bestimmten Zeit geändert und nach bestimmten Passwortregeln festgelegt werden, sodass sie möglichst komplex sind.

Sind Passwörter und Passwortregeln der ideale Schutz?

Ich denke, die Antwort hierauf dürfte recht eindeutig ausfallen. Allerdings sind Passwörter nicht per se unsicher. Vielmehr machen wir sie unsicher, da wir sie häufig wiederverwenden oder sie so kreieren, dass wir sie uns noch merken können.

Anfang Februar hatte der BSI sich von folgendem Punkt zum Thema Sicherheit und Passwörter verabschiedet:

„Passwörter sollten Groß-, Kleinbuchstaben, Ziffern und Sonderzeichen enthalten und in regelmäßigen Abständen geändert werden.“

Welche Hacker-Attacken gibt es und warum helfen Passwortregeln nicht?

Phishing:

Packen wir mal die Lexikon Definition aus. „Phishing bedeutet, dass Daten von Internetnutzern bspw. über gefälschte Internetadressen, E-Mails oder SMS abgefangen werden.“ (Gabler Wirtschaftslexikon)

Im Grunde ist es genau das, Kriminelle versuchen Nutzer über teilweise sehr authentisch wirkende E-Mails, SMS oder andere Medien dazu zu verlocken, ihre Zugangsdaten einzugeben.

In diesem Zusammenhang möchte ich euch den Begriff Social-Engineering Attacke nicht vorenthalten. Die Nutzer werden durch Interaktionen und Fähigkeiten des Angreifers manipuliert und sind damit leider ein Risiko. Daher finden in Unternehmen typischerweise Security-Awareness Trainings statt, bei denen genau auf solche Arten von Gefahren hingewiesen wird.

Die Zugangsdaten können dadurch schnell in falsche Hände gelangen und eine Passwortregel hat hierbei überhaupt keinen Schutzmechanismus.

Passwort Spray / Brute Force:

Bei Passwort Spray oder Brute Force Attacken werden die gängigsten Passwörter bei unzähligen Accounts verwendet und ausprobiert. Damit umgeht man die Anzahlversuche bevor das nächste gängige Passwort ausprobiert wird.

Brute Force bedeutet dabei, dass innerhalb kürzester Zeit von einer Maschine Login-Versuche unternommen werden.

Passwortregeln können dabei sogar negative Auswirkungen haben. Sobald bekannt ist, welche Passwortregeln angewendet werden, können bereits einige gängige Passwörter ausgeschlossen werden. In der Regel liefern sie zumindest ein wenig Schutz, da typischerweise Passwörter der Nutzer dadurch komplexer werden.

Grundsätzlich ist der Schutz hier aber nicht ausreichend. Vielmehr sollten Wert auf eine smarte Multi-Faktor-Authentifizierung und auch Bot Net Detection gelegt werden, die solchen Angriffen entgegenwirkt.

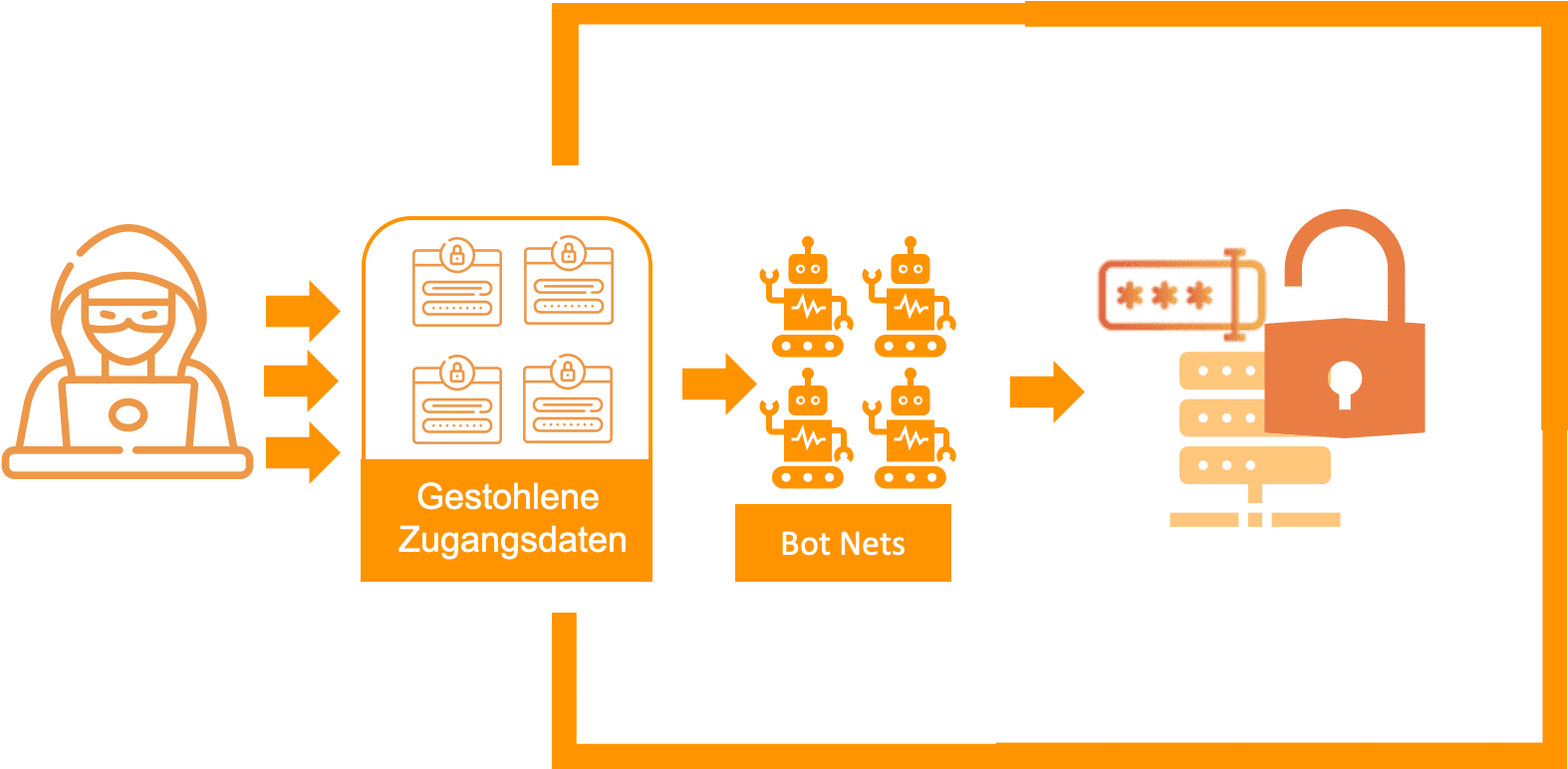

Credential Stuffing:

Datendiebstahl und der Verkauf von Daten im Internet scheint ein lukratives Geschäft zu sein. Da Nutzer gerne auf unterschiedlichen Plattformen dieselben Login-Daten verwenden, entstand das Credential Stuffing als neue Form der Brute Force Attacken.

Nun, eigentlich kann man es Nutzern auch nicht verübeln. Es sind mittlerweile so viele digitale Kanäle, Plattformen und Services und dazu auch noch verschiedene Geräte, auf denen man all die Services nutzen möchte. Ein Nutzer kann sich Passwörter in dieser Anzahl schlicht nicht mehr merken.

Die gestohlenen Zugangsdaten werden also beim Credential Stuffing auf den verschiedenen Plattformen ausprobiert, um Zugang zum Nutzeraccount zu erhalten.

Unserer Meinung nach gibt es hiergegen zwei wichtige Maßnahmen zu treffen: Auch hier gilt, die Bot Net Detection ist kritisch, um ein Bot Netzwerk zu erkennen und zu sperren. Zweitens, für Nutzer bieten passwortlose Verfahren, wie wir sie heute schon auf dem Smartphone mit TouchID verwenden oder auch One-Time-Passwörter, neben mehr Komfort auch viel mehr Sicherheit und Schutz vor Identitätsdiebstahl.

Falls ihr mehr zum Thema Sicherheit wissen wollte, schaut doch in unseren Artikel „Sicherheit für Daten in der digitalen und realen Welt“ oder schaut wie unsere Kunden cidaas einsetzen.