Federated Identity Management richtig gemacht – am Beispiel von SAP & cidaas

Ein standardbasierter Ansatz für nahtlose Zugriffskontrolle und Rollenzuordnung mit SAP BTP und cidaas.

Da Unternehmen zunehmend auf das Cloud-Ökosystem von SAP setzen, insbesondere die SAP Business Technology Platform (BTP), wird die Federated Identity (föderierte Identität) zu einer grundlegenden Anforderung. Die Zeiten, in denen Nutzeranmeldedaten und Rollen direkt in jeder Anwendung verwaltet wurden, sind vorbei.

Stattdessen werden Authentifizierung und Zugriffskontrolle externalisiert. Vertrauenswürdige Identitätsanbieter sorgen für die sichere Anmeldung, die Ausgabe von Tokens sowie rollenbasierten Access über offene Standards.

Hier bietet cidaas eine überzeugende, cloud-native Alternative zu herkömmlichen monolithischen Identitätssystemen. cidaas basiert vollständig auf Protokollen wie OIDC, SAML und SCIM und lässt sich daher nahtlos in den Cloud-Stack von SAP integrieren.

Alles inklusive: Flexibilität, Skalierbarkeit und vollständige Datenhoheit in der EU.

Federated Identity Management FIM vs. Single Sign On SSO

Während Single Sign On und Federated Identity Management oft im gleichen Atemzug genannt werden, handelt es sich dabei um zwei unterschiedliche Konzepte im modernen Identitätsmanagement:

SSO ermöglicht es Nutzern, sich einmalig zu authentifizieren, um dann auf mehrere Anwendungen innerhalb einer Sicherheitsdomäne zuzugreifen. Sie müssen sich dafür nicht erneut anmelden. Typischerweise werden hier Anmeldeinformationen, wie Nutzername und Passwort, zentral verwaltet. Das steigert Produktivität, Benutzerfreundlichkeit und reduziert die Notwendigkeit mehrerer Passwörter.

Federated Identity Management geht hier einen entscheidenden Schritt weiter: Es verknüpft unterschiedliche Identitätsanbieter über vertrauensbasierte Föderationen, sodass Benutzer über mehrere Domänen und Systeme hinweg authentifiziert werden können. Dadurch können Organisationen Zugriffe und Autorisierung zentral steuern, auch wenn Ressourcen in externen Netzwerken oder Cloud-Umgebungen liegen.

Über föderierte Authentifizierungsprotokolle wie SAML, OIDC oder OAuth2 wird eine Vertrauensbeziehung zwischen den beteiligten Diensten aufgebaut. Dabei werden Tokens und Assertions übermittelt, die festlegen, welche Berechtigungen und Rollen ein Nutzer hat.

So kann sich ein Nutzer beispielsweise bei einem externen Identity Provider anmelden und erhält danach Zugang zu SAP BTP oder anderen Anwendungen. Redundante Anmeldungen oder eine separate Passwortverwaltung fallen weg.

Hier noch einmal die Unterschiede zwischen Federated Identity Management und SSO übersichtlich zusammengefasst:

| Vergleich | Single Sign On SSO | Federated Identity Management FIM |

| Zugriff | Innerhalb einer Domäne | Über mehrere Domänen & Systeme |

| Authentifizierung | Einmalige Anmeldung | Vertrauensbasierte Föderation |

| Identitätsanbieter | Ein zentraler Provider | Mehrere Provider (föderiert) |

| Protokolle | Intern | SAML, OIDC, OAuth2 |

| Sicherheit | Vereinfacht | Erweitert, standardisiert |

| Einsatzgebiet | Interne Anwendungen | Hybride & Multi-Cloud-Umgebungen |

Von der Identität zum Anwendungszugriff – Der Föderationsfluss mit cidaas

Bei der Verbindung mit SAP BTP folgt der Identitätsfluss einem klar definierten Muster. Ein Nutzer fordert Zugriff an, wird über einen zentralen Identitätsanbieter authentifiziert und erhält ein Token. Dieser Zugangscode enthält Ansprüche, anhand derer SAP BTP bestimmt, welche Rollen und Berechtigungen zugewiesen werden sollen. Der Vorgang läuft ab ohne den Benutzer lokal verwalten zu müssen.

Mit cidaas als Identitätsschicht wird dieser Prozess vollständig verwaltbar und anpassbar. Die Plattform authentifiziert Benutzer nicht nur über sichere Anmeldemechanismen (einschließlich Multi-Faktor-Authentication und Single Sign On) sondern definiert auch die genauen Attribute und Rollen, die in jedem Authentifizierungstoken enthalten sein sollen.

Diese Ansprüche werden dann nachgelagert verwendet, um Rollen-Sets und Rollen-Sammlungen in SAP BTP zuzuordnen.

Das Ergebnis sind eine reibungslose, sichere Anmeldeerfahrung für den Nutzer und eine vollständig automatisierte, richtliniengesteuerte Zugriffskontrolle für das Unternehmen.

Einblick in die Federated Identity Management Architektur

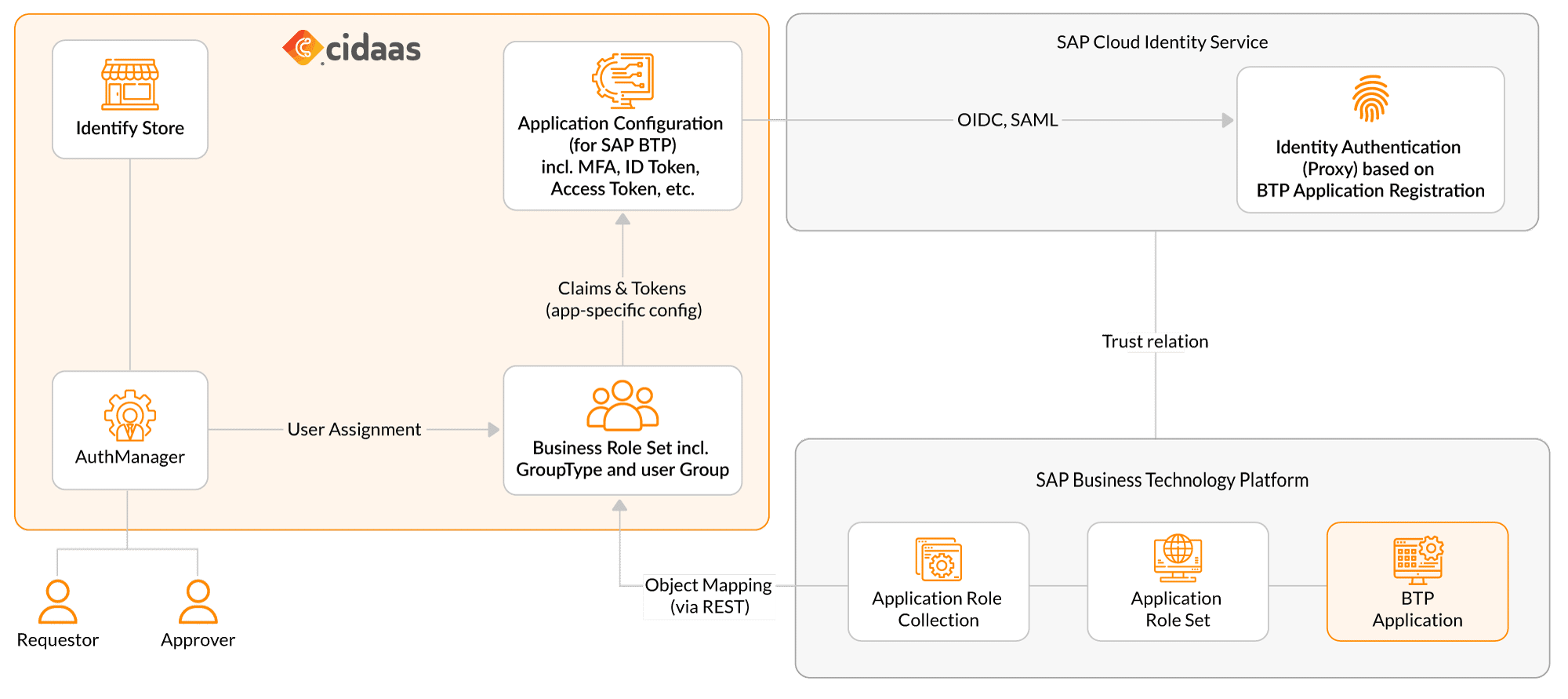

Schauen wir uns einmal genauer an, wie cidaas den föderierten Zugriff auf SAP BTP in der Praxis handhabt:

Das Herzstück der Federated Identity Management Architektur ist der cidaas Identity Store, in dem Nutzer, Gruppen und Geschäftsrollen verwaltet werden. Dazu gehören Attribute wie Abteilung, Benutzergruppe oder Region, die alle für die Rollenzuweisung verwendet werden können.

Der cidaas AuthManager verarbeitet Authentifizierungsanfragen und MFA-Richtlinien, während die Anwendungskonfiguration definiert, was im Token für jedes Zielsystem enthalten sein soll. Bei SAP BTP gehören dazu in der Regel Gruppenansprüche, die die Geschäftsrolle des Benutzers widerspiegeln und dann SAP-spezifischen Rollensätzen und -sammlungen zugeordnet werden.

All dies wird über OIDC oder SAML an SAP Cloud Identity Services übermittelt, das als Authentifizierungsproxy für BTP fungiert. SAP BTP vertraut wiederum dieser Identitätsquelle und wendet die zugeordneten Berechtigungen entsprechend an.

Die gesamte Zuordnungslogik – von den Geschäftsrollen in cidaas bis zu den Rollensammlungen in BTP – wird über RESTful-APIs verwaltet, wodurch sichergestellt wird, dass Aktualisierungen automatisiert, überprüfbar und skalierbar sind.

Technischer Deep Dive: Token, Assertions und Trust Configuration

Ein wichtiger Erfolgsfaktor bei der Implementierung eines Federated Identity Managements ist das richtige Zusammenspiel von Tokens, Assertions und Trust-Konfiguration.

Bei der Authentifizierung über föderierte Systeme kommen SAML oder OIDC zum Einsatz. Nach erfolgreicher Anmeldung beim Identitätsanbieter wird ein Token erzeugt, das:

- Die Identität des Nutzers bestätigt,

- Bestimmte Attribute oder Gruppeninformationen enthält und

- Die Autorisierung für den Zugriff auf spezifische Ressourcen festlegt.

Diese Tokens werden anschließend an die angebundenen Anwendungen, z. B. SAP BTP, weitergeleitet. Dort erfolgt die Zuweisung von Rollen und Berechtigungen basierend auf den in der Assertion enthaltenen Daten.

Die Trust Configuration definiert dabei, welche Identitätsanbieter als vertrauenswürdig gelten und welche Richtlinien für die Verarbeitung angewendet werden. Diese Vertrauensbeziehung zwischen Provider und Service ist entscheidend, um:

- Missbrauch zu verhindern,

- Sicherheitsdomänen sauber voneinander zu trennen,

- Den Anmeldeprozess zu beschleunigen und

- Die Datenverwaltung zu vereinfachen.

Mit einem API-first Ansatz, wie ihn cidaas bietet, lassen sich diese Trust-Konfigurationen automatisieren und flexibel anpassen. Das Federated Identity Management erweist sich somit ideal für Unternehmen, die eine skalierbare Identitätsinfrastruktur benötigen.

Vorteile eines Federated Identity Ansatzes

Die Verwendung von cidaas als föderierter Identitätsanbieter für SAP BTP bringt mehrere Vorteile mit sich:

1. Standards-First-Integration

cidaas basiert von Grund von offenen Standards wie OIDC, SAML und SCIM. Dies gewährleistet die vollständige Kompatibilität mit dem modernen Modell von SAP, einschließlich der nahtlosen Integration mit SAP Cloud Identity Services und der Unterstützung für benutzerdefinierte Anspruchszuordnungen.

2. Klare Trennung von Rollen und Tokens

Mit cidaas wird die Logik für eine feingranulare Access Control vollständig externalisiert. Geschäftsrollen können unabhängig von SAP-spezifischen Konfigurationen definiert und über eine klare API-basierte Schnittstelle Anwendungsspezifischen Tokens zugeordnet werden.

3. Fein abgestimmte Kontrolle

cidaas ermöglicht außerdem eine präzise Kontrolle über Token-Inhalte, einschließlich Benutzergruppenattributen, Rollenzuweisungen und dynamischen Ansprüchen. Dies ist besonders wichtig für Unternehmen mit komplexen Rollenhierarchien oder Mehrmarkenumgebungen, in denen der Zugangsberechtigung den geschäftlichen Kontext widerspiegeln muss.

4. Vollständige Anpassung der Benutzererfahrung

Im Gegensatz zu starren Unternehmens-Identitätssystemen bietet cidaas ebenfalls volle Flexibilität bei der Gestaltung der Anmeldeerfahrung. Unternehmen können maßgeschneiderte Portale für verschiedene Gruppen (z. B. interne Teams, externe Partner, Lieferanten) entwerfen und dabei einheitliche Sicherheitsrichtlinien anwenden.

5. Souveränität und Compliance

cidaas wird in Deutschland und der Schweiz gehostet, ist nach ISO 27001 zertifiziert und unter strikter Einhaltung der DSGVO entwickelt worden. Für Unternehmen in regulierten Branchen oder im öffentlichen Sektor bietet dies die Gewissheit, dass die Daten unter vollständiger Kontrolle bleiben.

Federated Identity Management Anwendungen in der Praxis

Der cidaas-Ansatz für föderierten Zugriff wird bereits in Unternehmen eingesetzt, die eine robuste Integration mit SAP-Systemen benötigen, aber die Komplexität, Rigidität oder Souveränitätsprobleme traditioneller Identity Plattformen vermeiden möchten.

Diese Architektur eignet sich gleichermaßen für:

- Unternehmen, die von SAP IDM zu einem modernen, Cloud-first-Identitätsmodell wechseln

- Organisationen, die externen Identity Support benötigen (Partner, Kunden, Lieferanten)

- Szenarien mit gemischten SAP- und Nicht-SAP-Landschaften

- Umgebungen, die eine flexible Rollenzuordnung und Access Control erfordern

Dank seines API-first-Designs kann cidaas auch erweitert oder mit Plattformen wie cnips kombiniert werden, die Prozessorchestrierung, Workflow-Automatisierung und zusätzliche Logik für Zugriffsanfragen, Genehmigungen und SoD-Risikomanagement bieten. Der Identitätskern bleibt übersichtlich und verwaltbar.

Gehen wir einen noch Schritt weiter, in eine technischere Ebene.

Könnte Federated Identity Management zum Standard werden?

Die zunehmende Cloud-Nutzung, die Ausweitung hybrider IT-Architekturen und die steigende Zahl verteilter Identitätssysteme machen Federated Identity Management zu einem logischen nächsten Schritt für viele Organisationen.

Identity Federation bietet Unternehmen die Möglichkeit, Identitäten flexibel über verschiedene Domänen hinweg zu authentifizieren und weist Zugriffe zentral zu. In einer Zeit, in der SaaS-Dienste, Partnernetzwerke und externe Lieferanten ein integraler Bestandteil der Geschäftsprozesse sind, wird FIM zum entscheidenden Erfolgsfaktor.

FIM mag aus heutiger Sicht schon etwas in die Jahre gekommen wirken, doch bleibt die Bedeutung von Federation ungebrochen und gerade in Szenarien wachsender Kollaboration, hybrider Umgebungen und komplexer Prozesse ist die Technik dahinter aktueller denn je.

Daher ist es sehr wahrscheinlich, dass es in den kommenden Jahren zum De-facto-Standard für die Verwaltung digitaler Identitäten in Unternehmen wird, besonders im Zusammenspiel mit plattformübergreifenden Lösungen wie SAP BTP und modernen Cloud-Ökosystemen wie cidaas.

Fazit: Federated Identity Management

Die föderierte Identität ist mehr als nur ein Häkchen für SAP BTP. Sie ist eine

strategische Ebene Ihrer Architektur, die bestimmt, wie Nutzer sich authentifizieren, wie Rollen zugewiesen werden und wie der Zugriff kontrolliert wird – über Cloud-Anwendungen, Geschäftsbereiche und Benutzergruppen hinweg.

Mit cidaas erhalten Sie eine leistungsstarke, standardbasierte Identitätsplattform, mit der Sie die volle Kontrolle haben. Sie übernimmt die Authentifizierung, das Token-Management, die Zuordnung von Geschäftsrollen und die Integration mit SAP – und bietet dabei die Flexibilität, Souveränität und Einfachheit, die moderne Unternehmen verlangen.

Und das Beste daran? Dabei werden Sie nicht an einen bestimmten Anbieter gebunden und müssen auch keine Kompromisse hinsichtlich der Compliance eingehen.

Wenn Sie Interesse an genaueren Details haben, können Sie gerne mit unseren cidaas Experten einen kostenlosen Termin vereinbaren. Wir freuen uns von Ihnen zu hören!

Wie geht es weiter?

In Teil 3 unserer IDM-Blogreihe wenden wir uns vom Thema „Federation” dem Thema „Bereitstellung oder auch Provisioning” zu.

Hier sehen wir uns an, wie cidaas die Abläufe im Benutzerlebenszyklus unterstützt, über SCIM eine Verbindung zu SAP Cloud Identity Services herstellt und sich dabei nahtlos in die HR-gesteuerten Identitäts-Workflows von Unternehmen integriert.

Haben Sie Teil 1 verpasst? Hier können Sie sich zum Teil 1 „SAP IDM End of Life – Zeit Identitäten zu überdenken“ informieren.