Vertrauensvoller Zugriff in einer unsicheren Welt

29.08.2023 / 14:00

Ein Online-Shop ist für jeden zugänglich, von überall auf der Welt und zu jeder Zeit. Das bedeutet aber auch, es können nicht nur legitime Kunden auf den Shop zugreifen, sondern auch potenzielle Angreifer oder andere Geräte. Ob diese sicher oder kompromittiert sind kann man hierbei nicht wissen. Die Sicherheit des Zugriffs auf den Shop ist daher von entscheidender Bedeutung, um sowohl die Daten der Kunden als auch die Integrität des Shops zu schützen.Daher erfahren Sie in diesem Blog mehr über den vertrauensvollen Zugriff am Beispiel eines eCommerce-Shops.

Zugriff und Vertrauenslevel im CIAM

In einem eCommerce-Shop haben die Nutzer normalerweise die Möglichkeit, anonym zu surfen und Produkte in den Warenkorb zu legen, ohne sich anzumelden. Dies ermöglicht es den Kunden, den Shop zu erkunden und Produkte auszuwählen, ohne ihre persönlichen Daten preiszugeben. Sobald sie jedoch einen Kauf tätigen oder ein Profil anlegen möchten, werden sie aufgefordert, sich anzumelden.

Die Anmeldung, meist mit einem Benutzernamen und Passwort bietet einen leichten Schutz für die Kunden und den Shop. Durch die Anmeldung können die Kunden Produkte in ihrem Warenkorb speichern und ihn bearbeiten.

Um ihr Profil zu verwalten, Bestellungen zu verfolgen und ihre persönlichen Daten sicher speichern zu können wird ein höheres Vertrauenslevel benötigt. Damit die Sicherheit des Profilzugriffs gewährleistet wird, kann eine Multi-Faktor-Authentifizierung (MFA) implementiert werden. Meist handelt es sich ausschließlich um einen zweiten Faktor, der die Identität des Kunden bestätigt, weswegen man von der Zwei-Faktor-Authentifizierung (2FA) spricht. Dies bedeutet, dass die Kunden sich, neben ihrem ersten Login, noch ein zweites Mal authentifizieren müssen, beispielsweise durch eine Push-Benachrichtigung oder ein Einmalpasswort (OTP).

Darüber hinaus gibt es bestimmte Produkte, wie zum Beispiel Alkohol, bei denen eine Identitätsprüfung erforderlich ist. Dies dient dazu, sicherzustellen, dass nur volljährige Kunden diese Produkte kaufen können. Die Identitätsüberprüfung kann beispielsweise, mit dem cidaas ID validator anhand einer vollautomatischen KI-gestützten, videobasierten Identitätsprüfung – zu jeder Uhrzeit und ohne Interaktion mit einem Agenten – erfolgen.

Diese zusätzlichen Sicherheitsmaßnahmen gehen über das hinaus, was viele eCommerce-Shops heute anbieten. Sie dienen dazu, das Vertrauen der Kunden zu stärken und sicherzustellen, dass ihre Daten und Transaktionen geschützt sind. Durch die Implementierung von 2FA und Identitätsüberprüfungen können eCommerce-Shops einen höheren Sicherheitsstandard bieten und potenzielle Angriffe und Betrugsversuche effektiv abwehren.

Es ist wichtig zu betonen, dass die Sicherheit der Zugriffsverfahren in einem eCommerce-Shop ein kontinuierlicher Prozess ist. Die Bedrohungen und Angriffsmethoden entwickeln sich ständig weiter, und es ist entscheidend, dass die Sicherheitsmaßnahmen regelmäßig überprüft und aktualisiert werden, um den Schutz aufrechtzuerhalten.

Risikobasierte Authentifizierung für smarte Multi-Faktor-Authentifizierung

Herkömmliche MFA-Methoden haben sich zwar bewährt, sind aber nicht narrensicher. Hacker finden ständig neue Wege, um Sicherheitsmaßnahmen zu durchbrechen, weshalb es wichtig ist, ihnen immer einen Schritt voraus zu sein. An dieser Stelle kommt die risikobasierte Authentifizierung (RBA) ins Spiel. RBA ist ein intelligentes Authentifizierungssystem, das den Grad der erforderlichen Authentifizierung dynamisch an das geschätzte Risiko eines bestimmten Anmeldeversuchs anpasst.

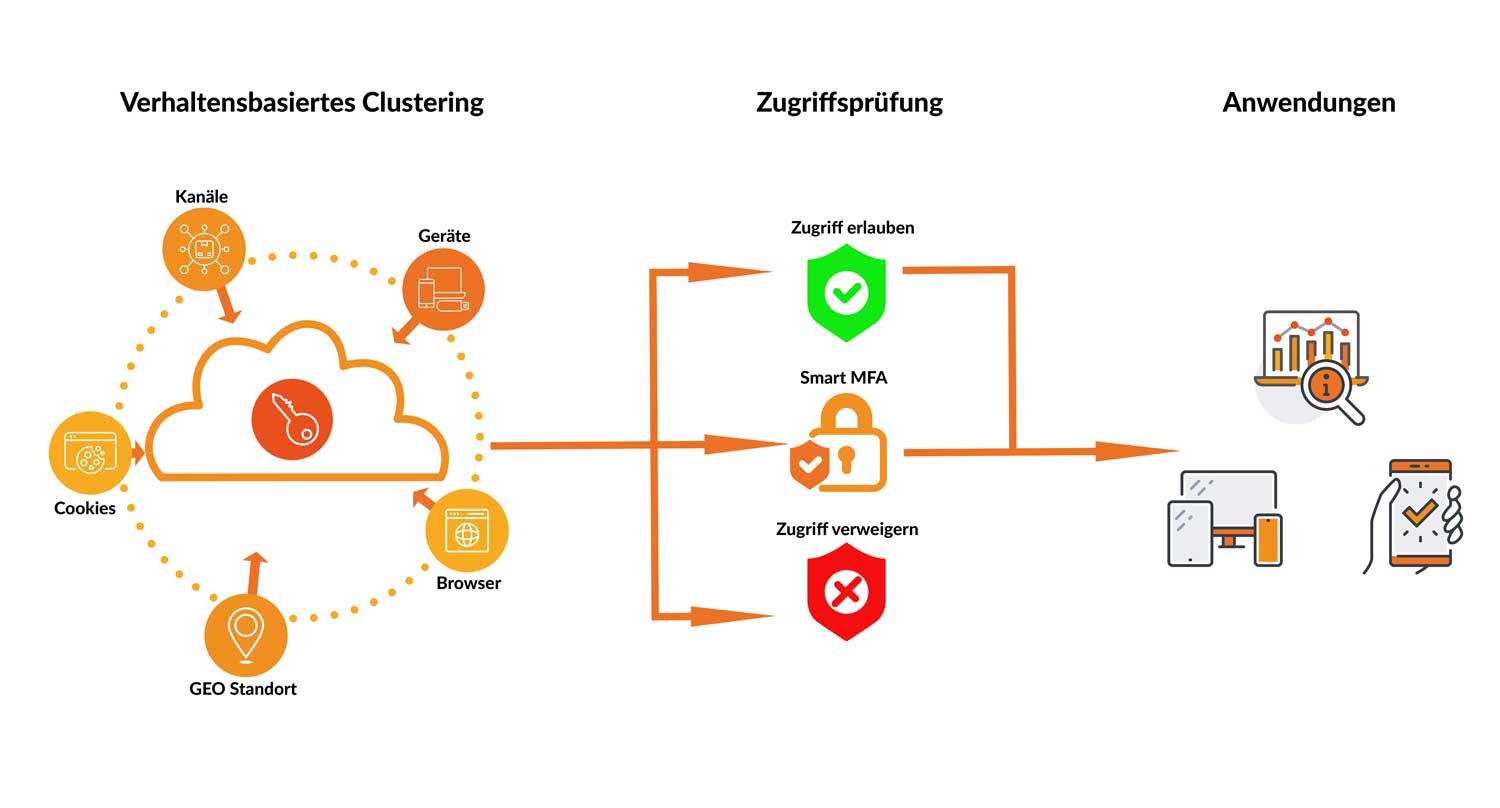

Bei der risikobasierten Authentifizierung arbeitet das System mit verhaltensbasiertem Clustering. Dabei werden verschiedene Faktoren (Risk Signals) wie Benutzerverhaltensmuster, Geräteinformationen, Standort und Tageszeit analysiert, um den Risikograd eines Anmeldeversuchs zu bestimmen.

Nehmen wir an, Sie melden sich jeden Tag zu einer bestimmten Zeit von Ihrem Heimcomputer aus an. Wird ein Anmeldeversuch von einem anderen Ort oder zu einer ungewöhnlichen Zeit unternommen, verlangt das RBA-System möglicherweise zusätzliche Authentifizierungsschritte, z. B. ein Einmalpasswort (OTP), das an Ihr registriertes Smartphone gesendet wird. Man spricht hier von smart MFA.

Wie sieht eine Customer Journey, mit vertrauensvollem Zugriff, im eCommerce-Shop aus?

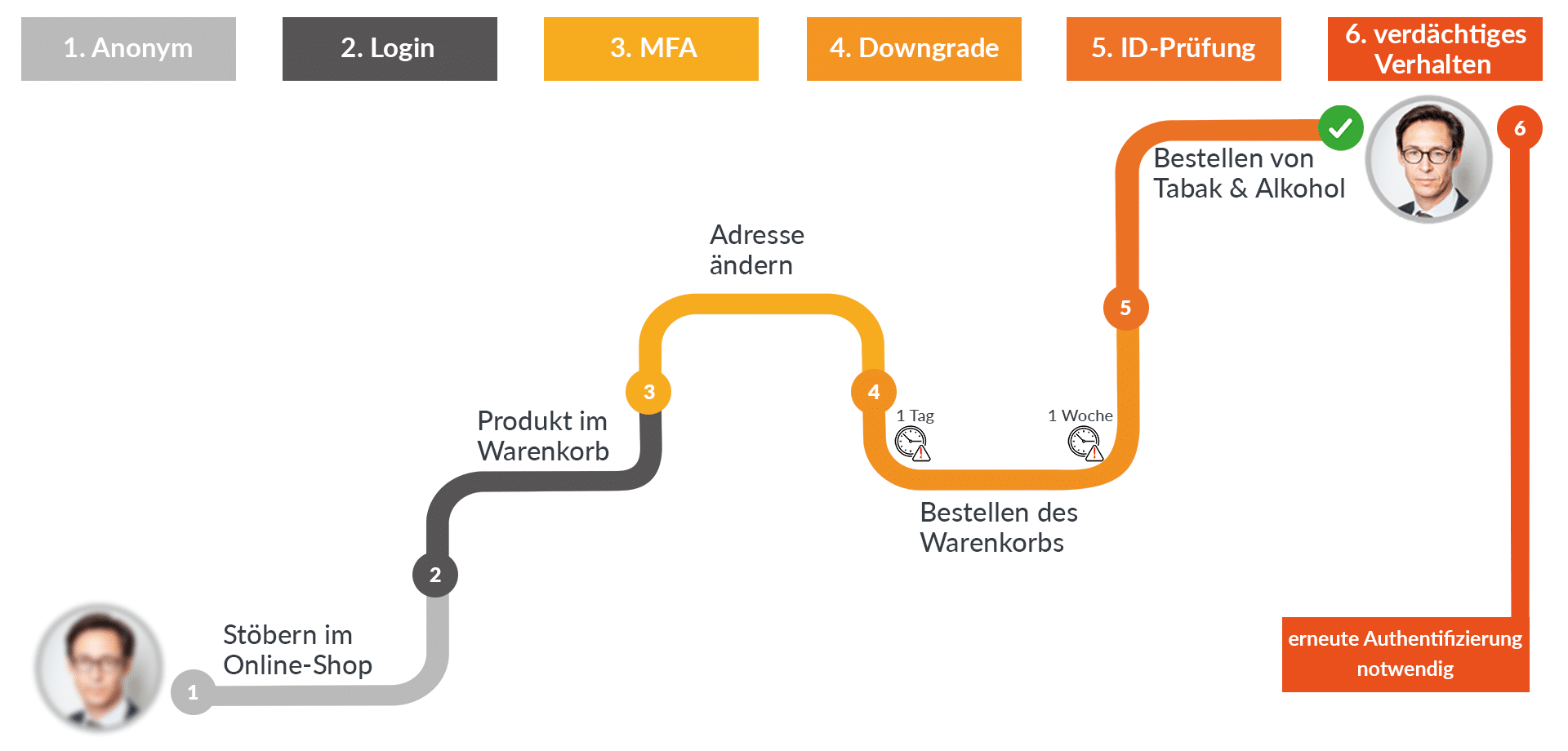

- Zu Beginn können die Besucher fast vollständig anonym im Onlineshop stöbern, ohne persönliche Daten angeben zu müssen.

- Nach einem Login, heute noch meist mit Benutzername und Passwort, können nun Produkte im Warenkorb gespeichert und angesehen werden.

- Damit man allerdings die Adresse oder Rechnungsdaten, im eigenen Profil, ändern kann ist eine weitere Authentifizierung, also Multi-Faktor-Authentifizierung notwendig. Denn hierbei handelt es sich um einen sensitiven Bereich, bzw. Zugriff, für welchen ein höheres Vertrauensniveau notwendig wird.

- Sollte es dazu kommen, dass die Produkte für eine längere Zeit im Warenkorb liegen, erhält das Vertrauensniveau der Sitzung ein Downgrade. Somit ist der Benutzer zwar noch in seinem Konto angemeldet, kann aber keine Änderungen mehr im sensitiven Bereich machen. Dafür müsste er sich erst wieder per MFA neu authentifizieren, um das höhere Vertrauensniveau erneut zu erreichen. Auch nach dem Bestellen des ersten Warenkorbs bleibt der Benutzer weiterhin angemeldet und somit auf dem ersten Vertrauensniveau.

- Möchte der Benutzer nun aber regulierte Produkte, beispielsweise Tabak oder Alkohol kaufen, kann es notwendig werden, dass das Vertrauensniveau um zwei Stufen erhöht werden muss. Hierzu wird die Identität durch ein AutoIdent- Verfahren überprüft und verifiziert. Erst nach erfolgreicher Identitätsüberprüfung (in diesem Fall wird das Alter des Käufers geprüft und verifiziert) ist der Benutzer für den Kauf der Produkte zugelassen ist.

Anhand dieses Beispiels der Customer Journey in einem eCommerce-Shop, lässt sich anschaulich beschreiben, wie man sich zwischen den verschiedenen Vertrauensniveau-Stufen bewegt. Bei jedem Zugriff bzw. bei jeder Aktion wird das Vertrauensniveau erneut validiert.

Dies kann bis zu dem 6. Punkt führen, dass der Benutzer, aufgrund von verdächtigem Verhalten, auf das unterste Vertrauensniveau zurückfällt und eine erneute Anmeldung, beziehungsweise Authentifizierung notwendig wird. Verdächtiges Verhalten kann hierbei aus risikobasiertem Verhalten, wie dem Zugriff aus einem anderen Land oder über einen anderen Browser resultieren.

Während Benutzer sich immer wieder zwischen den verschiedenen Vertrauensniveaus bewegen, werden im Hintergrund die Risiko- und Vertrauensfaktoren miteinander validiert. Dies dient dazu herauszufinden, ob das vorherige Vertrauensniveau noch gegeben ist oder eine erneute Authentifizierung erforderlich ist. Diese kontinuierliche Evaluierung des Vertrauens wird auch als Continuous Adaptive Trust (CAT) bezeichnet.

Des Weiteren lässt sich durch die Evolution der risikobasierten Authentifizierung festhalten: never trust always verify! – was mit dem Zero Trust-Ansatz umgesetzt werden kann.

Vertrauensvoller Zugriff mit Zero Trust

Zunächst einmal ist wichtig zu wissen, dass bei Zero Trust jeder Benutzer und jede Anfrage als potenziell unsicher betrachtet wird. Ist ein Benutzer einmal innerhalb des Netzwerks, haben diese normalerweise weitreichenden Zugriff auf verschiedene Ressourcen. Zero Trust hingegen geht davon aus, dass kein Benutzer oder Gerät automatisch vertrauenswürdig ist, selbst wenn es sich innerhalb dieses Netzwerks befindet. Bei jedem Zugriffsversuch werden Risk und Trust Signale individuell überprüft und autorisiert, unabhängig von der Netzwerkposition oder dem Gerät des Benutzers.

Abschließend lässt sich festhalten halten, dass vertrauensvolle Zugriffe in einer unsicheren Welt durch den Zero Trust-Ansatz für jeden ermöglicht werden können.

Ein modernes (Customer) Identity & Access Management wie cidaas ist daher der Kernbaustein einer effektiven Zero Trust Implementierung, denn ohne Nutzer, Gerät und Authentifizierung bzw. Verifizierung ist Zero Trust undenkbar.

cidaas schafft es durch die kontinuierliche Evaluation von Risk und Trust Signals den Zugriff vertrauensvoll zu halten. Das heißt, bei vertrauensvollem Zugriff wird der Benutzer direkt zur Applikation weitergeleitet. Wird bei der Evaluation allerdings ein verdächtiges Verhalten entdeckt, greift das System automatisch zum Smart MFA-Ansatz von cidaas. Dieser beinhaltet eine adaptive Multi-Faktor-Authentifizierung, die risikobasiert zugeschalten werden kann. Ist der Zugriff dahingegen nicht vertrauensvoll, so wird dieser direkt blockiert.

Auch wenn wir uns in einer zunehmend unsicheren Welt bewegen, werden immer neue Ansätze und Tools entwickelt, um die Zugriffe vertrauensvoll zu gestalten und unsere sensiblen Daten zu schützen. Daher ist es für Unternehmen, besonders hinsichtlich der IT-Sicherheit, notwendig immer am Ball zu bleiben, um das Vertrauen ihrer Kunden nicht zu enttäuschen.

Erfahren Sie mehr über den Zero Trust-Ansatz:

cidaas Whitepaper zum Thema „Complete Zero Trust – The Paradigm Shift in IT Security“

Was ist “Zero Trust” und warum brauchen wir es? (Teil 1)

Cloud, Mobile und Remote-Arbeit als Treiber des Zero Trust-Ansatzes (Teil 2)

Wie Forrester und Google Zero Trust zum Mainstream entwickelt haben? (Teil 3)

Identität als Kernbaustein von Zero Trust (Teil 4)

Webinar On-Demand: Vertrauenswürdiger Zugriff in einer unsicheren Welt mit Authentifizierung und Single Sign-On