A Guide to Complete Zero Trust – Identität als Kernbaustein von Zero Trust

In diesem letzten Teil unserer Blog-Serie „A Guide to Complete Zero Trust“ untersuchen wir die Rolle der Identität als Kernbaustein der Zero-Trust-Implementierung. Wir betrachten z.B., warum Google auf die Identität mit Authentifizierung und Autorisierung als zentrales Element des Zero Trust setzt.

Obwohl mit Zero Trust ein neues, vielversprechendes Modell entwickelt wurde, das die Probleme klassischer, perimeterbasierter IT-Sicherheitskonzepte lösen kann, muss auch beim Zero Trust Ansatz die Entscheidung, ob ein Zugriff erfolgen darf oder nicht, anhand gewisser Parameter getroffen werden. Da das Netzwerk als Kriterium ausscheidet, rücken insbesondere der Nutzer sowie das zugreifende Gerät in den Fokus. Damit wird die Identität zum Kernbaustein des Zero Trust! Der Nutzer und das Gerät sind an zwei wesentlichen Stellen im Zero Trust von Bedeutung:

- Bei der Prüfung jedes Zugriffs

- Bei der Verifizierung des Zugriffs

Nutzer und Gerät bei der Prüfung des Zugriffs

Das Leitprinzip von Zero Trust lautet: „never trust, always verify“. Das bedeutet, dass jeder Zugriff auf eine Ressource geprüft werden muss, wobei unterschiedliche Signale erfasst und folglich ausgewertet werden müssen. Die Signale können dabei sehr unterschiedlich sein, zu den wichtigsten gehören jedoch neben der Ressource selbst auf die zugegriffen wird, insbesondere der Nutzer und das Gerät bzw. deren Kontext. Google bezeichnet diese beiden Kategorien User Trust und Device Trust. Der Device Trust erfasst dabei eine Vielzahl von Informationen zu dem zugreifenden Gerät:

- Welches Gerät wird verwendet?

- Welche OS Version wird verwendet?

- Wie oft wurde dieses Gerät für den Zugriff verwendet?

- Und vieles mehr.

Der User Trust erfasst ähnlich zum Device Trust eine Vielzahl von Informationen zu dem zugreifenden Nutzer:

- Welcher Nutzer ist es und welche Berechtigungen hat der Nutzer?

- Von wo greift der Nutzer zu (Standort)?

- Ist das Gerät dem zugreifenden Nutzer zugeordnet bzw. bekannt?

- Und vieles mehr

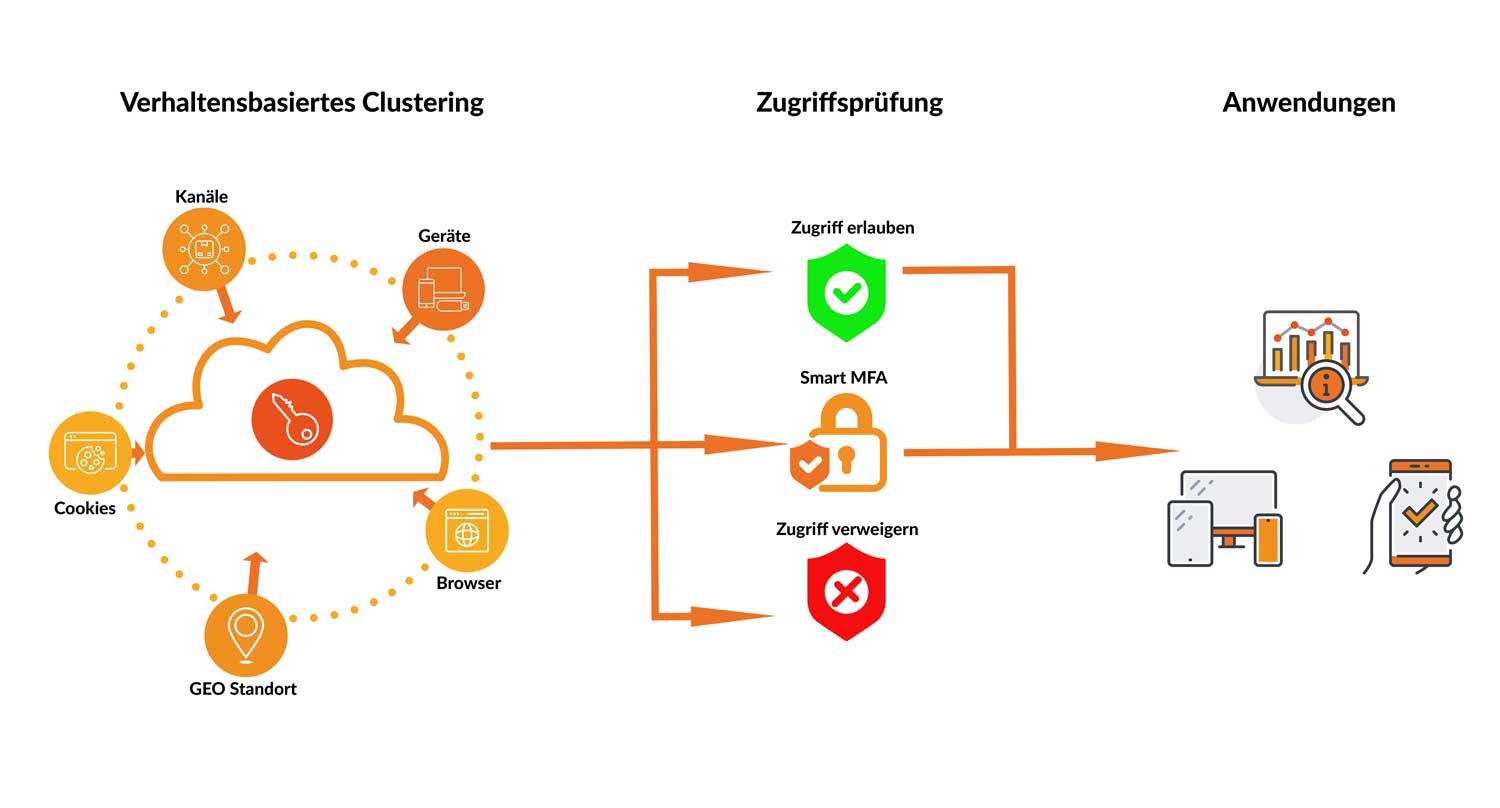

Der Nutzer und das Gerät sind somit elementare Entscheidungsfaktoren bei der Prüfung des Zugriffs. Die Prüfung des Zugriffs kann in drei verschiedenen Ergebnissen enden:

- Der Zugriff wird erlaubt

- Der Zugriff wird abgelehnt

- Eine weitere Verifizierung wird benötigt, um den Zugriff zu erlauben, zum Beispiel eine Multi-Faktor-Authentifizierung

Nutzer und Gerät bei der Verifizierung des Zugriffs

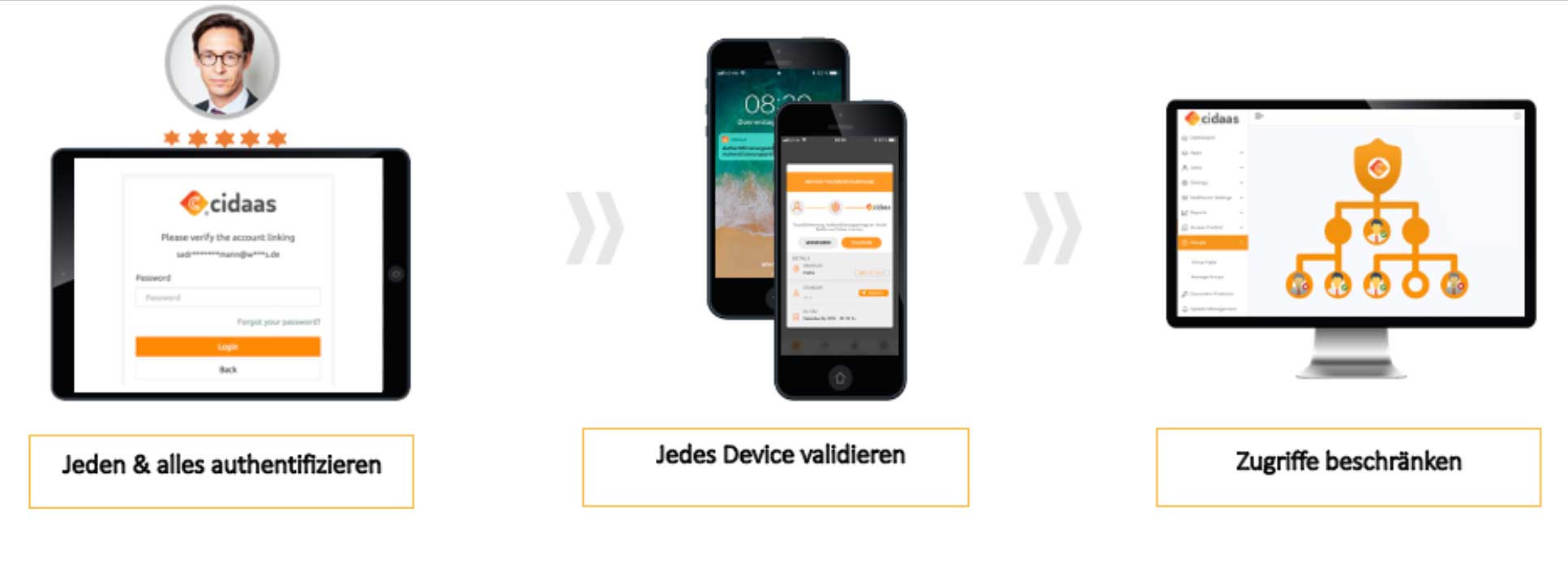

Verlangt die Prüfung des Zugriffs eine weitere Verifizierung, sind wieder der Nutzer und oft auch das Gerät am Zug. Mit einer Multi-Faktor-Authentifizierung kann die Identität des Nutzers bestätigt werden. Dabei kommen neben der aktiven Authentifizierung des Nutzers auch oft das hinterlegte Gerät als zusätzlicher Faktor zum Einsatz. Gängige Multi-Faktor-Authentifizierungsverfahren sind neben SMS und E-Mail, insbesondere innovativere Verfahren wie FIDO2, Device Biometrics wie TouchID oder Push-basierte Verfahren.

Ein modernes (Cloud) Identity & Access Management wie cidaas ist daher der Kernbaustein einer effektiven Zero Trust Implementierung, denn ohne Nutzer, Gerät und Authentifizierung bzw. Verifizierung ist Zero Trust undenkbar.

cidaas Smart MFA und Zero Trust

Der Weg zu Zero Trust ist lange, denn es ist nicht nur eine gravierende Umstellung aus organisatorischer Sicht, sondern auch technisch eine große Transition, in der die Applikationen nach und nach in das Zero Trust Modell überführt werden müssen. Dabei muss neben der technischen Umstellung auch die Sicherheit beachtet werden, denn auch wenn Zero Trust ein guter Ansatz ist, wird insbesondere die Umsetzung über den Erfolg entscheiden.

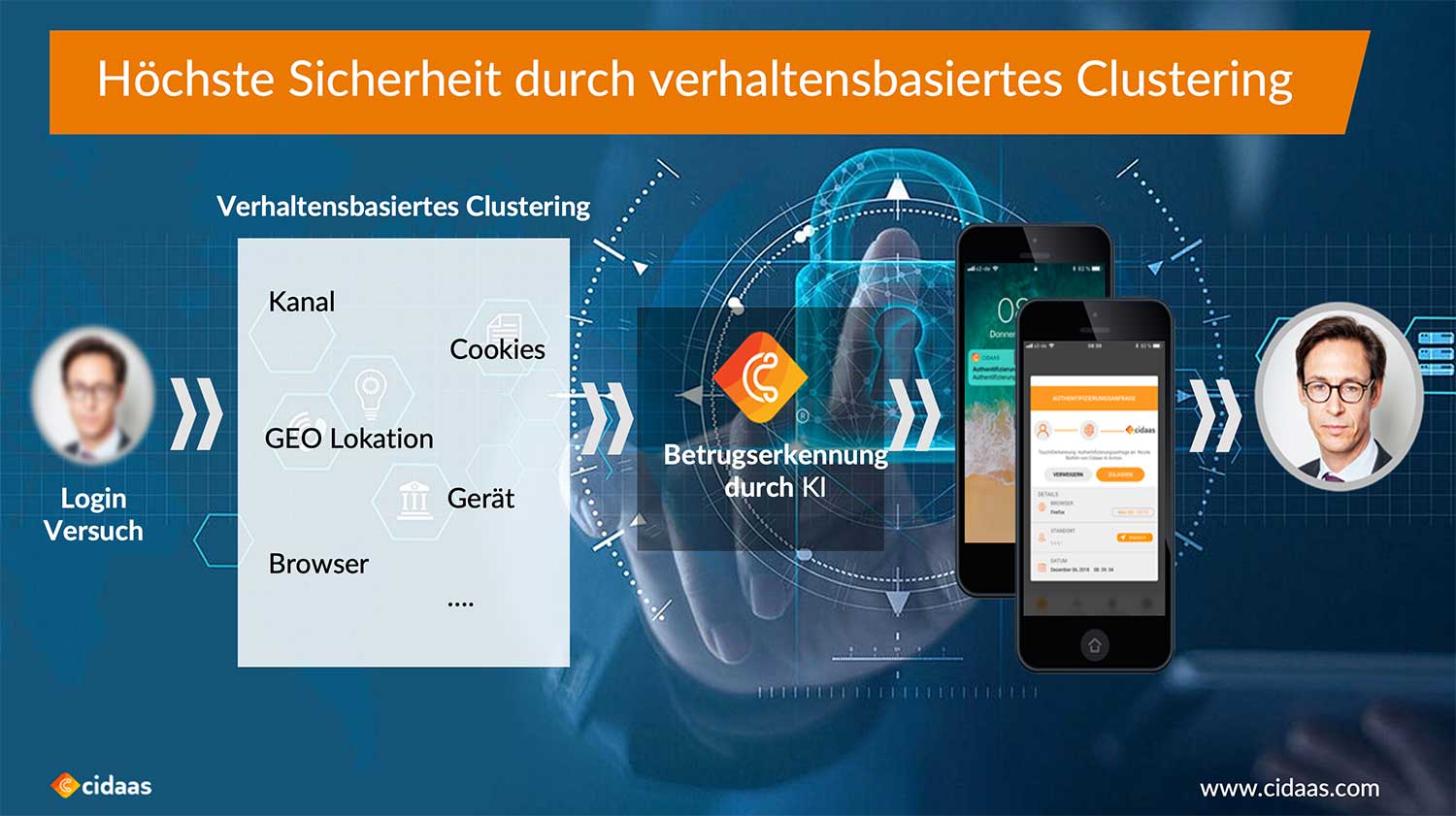

Mit dem Smart MFA Ansatz bietet cidaas eine adaptive Multi-Faktor-Authentifizierung, die risikobasiert zugeschalten werden kann. Auf diesem Weg lässt sich bei Bedarf der Nutzer und das Gerät verifizieren, um den Zugriff zu bestätigen. Darüber hinaus, bietet das cidaas Smart MFA ein verhaltensbasiertes Clustering, bei dem unterschiedlichste Signale beim Login evaluiert und bei Bedarf, risikobasiert, eine Multi-Faktor-Authentifizierung abgefragt wird.

Verpassen Sie keine Teile unserer Blogserie ‘Guide to complete Zero Trust’

- What is ‘Zero Trust’ and why do we need it? (Teil 1)

- Cloud, Mobile and Remote-work as Drivers of the Zero Trust Approach (Teil 2)

- Wie Forrester und Google Zero Trust zum Mainstream entwickelt haben? (Teil 3)

Wenn Sie mehr über „Complete Zero Trust – The Paradigm Shift in IT Security“ erfahren möchten, steht Ihnen unser Whitepaper zur Verfügung!