Zukünftige Erfolgsfaktoren für Software as a Service (SaaS) Anbieter – Customer Identity & Access Management mit Gruppenmanagement und Integration von Identity Providern (IdPs)

Mit der steigenden Nachfrage nach Software as a Service Angeboten, wachsen auch die Anforderungen an das Customer Identity & Access Management.

In diesem Blog befassen wir uns vor allem mit Funktionen die ein modernes Customer Identity & Access Management im Kontext von B2B unbedingt mitbringen muss. Das sind unter anderem ein umfangreiches Gruppenmanagement und die Integration von Identity Providern (IdPs).

Gruppenmanagement – das Must-Have im B2B Customer Identity & Access Management

Während die Trennung der Nutzerbasis für verschiedene Kunden bei klassischen Software-Produkten mit On-Premise Betrieb allein schon durch die technisch getrennten Umgebungen erreicht wurde, werden im Software as a Service oft Multi-Tenancy Ansätze genutzt.

Bei Multi-Tenancy werden die einzelnen Umgebungen der Kunden nicht mehr als separate Software-Lösung bereitgestellt, sondern eine Software-Lösung bedient mehrere Kunden. Dabei wird jeder Kunde oder jede Umgebung des Kunden als Mandant oder Tenant bezeichnet. Die Tenants sind dabei meist logisch und nicht mehr technisch getrennt.

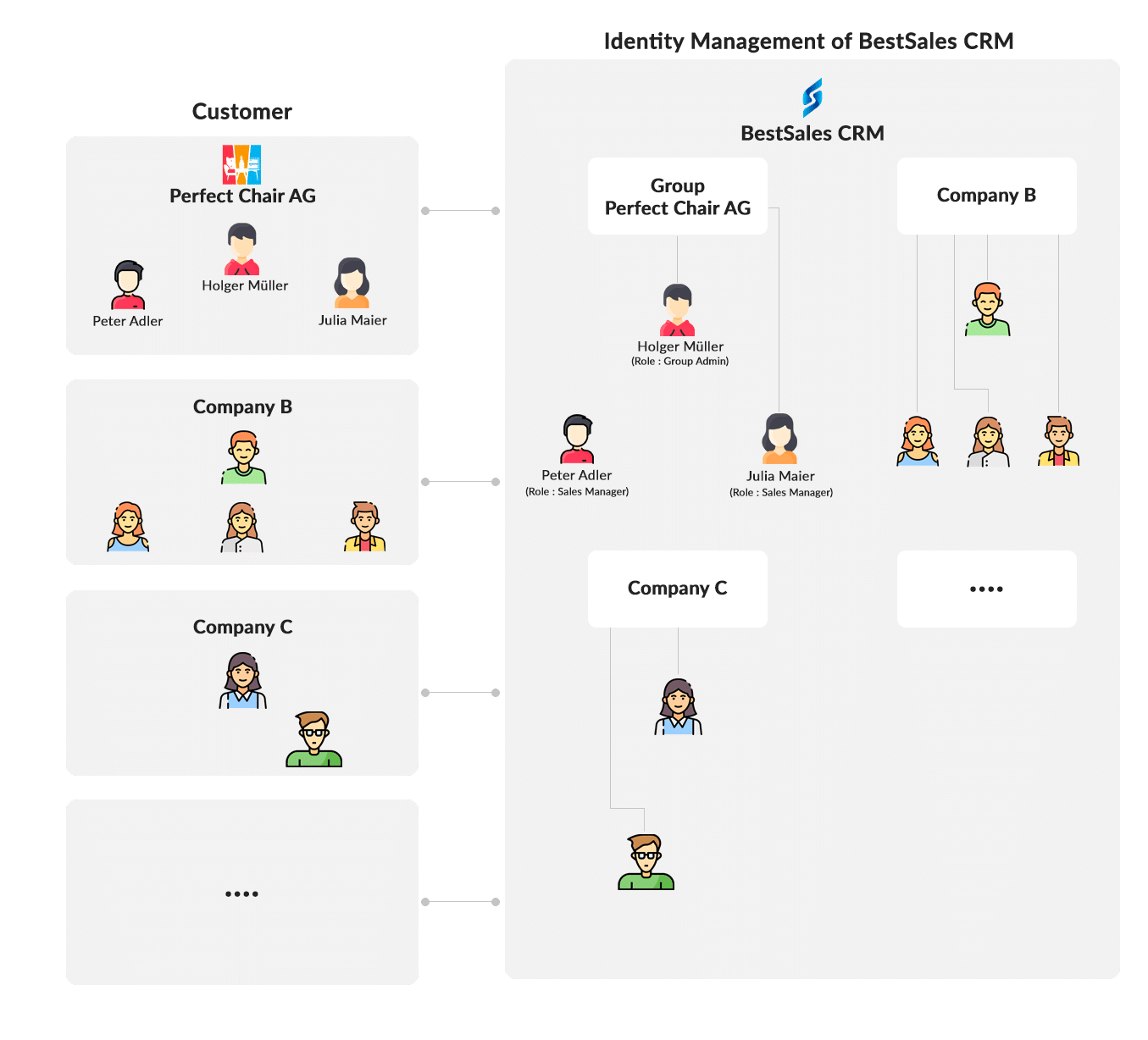

Durch den Multi-Tenancy-Ansatz wird nun auch ein umfangreicheres Identity Management benötigt, welches in der Lage ist, die Nutzer der einzelnen Tenants zu verwalten, aber auch eine einheitliche Identität über alle Tenants zu etablieren. Dabei kommt das Gruppenmanagement ins Spiel – mit einem modernen Gruppenmanagement lassen sich die einzelnen Kunden oder Tenants als Gruppe darstellen, in denen die Nutzer Mitglied sind. Zur besseren Veranschaulichung haben wir ein Beispiel skizziert.

- Die „BestSales CRM“ ist ein Cloud CRM das als SaaS angeboten wird.

- Die „PerfectChair AG“ ist ein Hersteller von Stühlen und nutzt als CRM – „BestSales CRM“

- „Holger Müller“ ist Vertriebsleiter bei der „PerfectChair AG“ und hat sich über einen Self Service Sign Up Process registriert und 3 Nutzerlizenzen für das „BestSales CRM“ erworben.

- „Peter Adler“ ist Vertriebsmitarbeiter im Team von Herrn Müller

- „Julia Maier“ ist ebenfalls Vertriebsmitarbeiterin im Team von Herrn Müller

Wie man im Schaubild sehr gut erkennt, erlaubt das Gruppenmanagement die Abbildung der Unternehmensstruktur des Kunden im Customer Identity & Access Management des SaaS Anbieters.

Das cidaas Gruppenmanagement bietet ein umfangreiches Set an Funktionen an. Gruppen in cidaas können hierarchisch aufgebaut werden und durch individuelle Gruppentypen kategorisiert werden, somit ist die Abbildung von komplexeren Anwendungsfällen und Unternehmensstrukturen einfach möglich. Als kleines Beispiel ein Unternehmen mit verschiedenen Standorten könnte eine Parent Gruppe vom Typ „Unternehmen“ haben und verschiedene Untergruppen vom Typ „Standort“. Das cidaas Gruppenmanagement ermöglicht zudem eine Selbstverwaltung, über die ein Gruppenadministrator die Mitglieder der eigenen Gruppe verwalten kann, also Rollen und Rechte zuweisen bzw. entfernen, neue Nutzer einladen oder Alte entfernen. Mehr zum cidaas Gruppenmanagement

Mit der Gruppierung der Nutzer eines Tenants schafft man eine logische Trennung der Nutzer und die Zuordnung zu einer Instanz. Die Nutzer sind jedoch weiterhin eindeutig über das gesamte Customer Identity & Access Management. Daraus ergeben sich unterschiedliche Szenarien

- Die Nutzer eines Kunden können einfach zu weiteren Umgebungen / Tenants des Kunden hinzugefügt werden. Das ist häufig der Fall, wenn ein Kunde neben einer Produktionsumgebung noch eine oder mehrere Testumgebungen hat.

- Die Partner des SaaS Anbieters betreuen häufig mehrere Kunden, und somit ist auch hier die Zuordnung von Nutzern eines Partners zu mehreren Tenants sinnvoll.

In beiden Szenarien sind die Vorteile einer eindeutigen Identität über alle Tenants offensichtlich. Der Benutzerkomfort für den Nutzer des Kunden oder Partners ist deutlich höher. Ein Account und eine Anmeldung – die Auswahl des Tenants kann der Nutzer selbst nach erfolgreichem Login vornehmen. Unterschiedliche Accounts, mit unterschiedlichen Zugangsdaten, meist noch mit unterschiedlichen Login URLs lassen Nutzer verzweifeln. Häufige Passwort Vergessen Prozesse und unsichere Zugänge sind das Ergebnis/Resultat.

Das Gruppenmanagement schafft noch eine weitere wichtige Grundlage – durch die logische Trennung ist es möglich den Kunden eine Selbstverwaltung der eigenen Nutzer anzubieten. Ein Gruppenadministrator kann so zum Beispiel die Rollen und Rechte der Nutzer verwalten oder Nutzer hinzufügen bzw. entfernen. Um das Beispiel von oben aufzugreifen, kann Herr Müller als „Vertriebsleiter“ und in seiner Rolle als „Group Admin“ – Peter Adler zum „PerfectChair AG“ Tenant einladen und ihm die Rolle Sales Manager geben. Die Selbstverwaltung ist aus mehreren Gründen sehr wichtig:

- Der administrative Aufwand für den SaaS Anbieter sinkt, da er sich nicht mehr aktiv um das Nutzermanagement kümmern muss, sondern dies an den Kunden delegiert.

- Die Kunden sind in der Lage schnell mit dem SaaS Angebot zu starten und weitere Kollegen einzuladen. Das ist nicht nur ein Komfortfaktor, sondern schafft auch Vertrauen. Kunden bevorzugen es selbst die Kontrolle über die eigene Instanz zu haben.

- Für Kunden bringt die Selbstverwaltung einen massiven Geschwindigkeitsvorteil – kein Warten auf den SaaS Support – damit kann „Peter Adler“ schneller mit dem Vertrieb starten 😉

IdPs von Kunden – einfache Integration, großer Effekt

Ergänzend zum Gruppenmanagement gibt es ein weiteres Feature, welches einfach genutzt werden kann, und einen großen Effekt hat – die Integration von Identity Providern (IdPs). Die Identity Provider Funktionalität ist durch die sogenannten Social Logins schon weit verbreitet. Beim Social Login sind z.B. Facebook oder Google die Identity Provider. Im Kontext von SaaS Anbietern und B2B Kunden rücken aber anstelle der Social Logins die Identity Provider der Kunden in den Fokus. Mehr und mehr Unternehmen setzen heute ein Identity & Access Management ein, dieses möchten Sie mit – im besten Fall – allen bzw. zumindest mit möglichst vielen Applikationen integrieren, die im Unternehmen im Einsatz sind, somit auch mit den SaaS Lösungen, die genutzt werden.

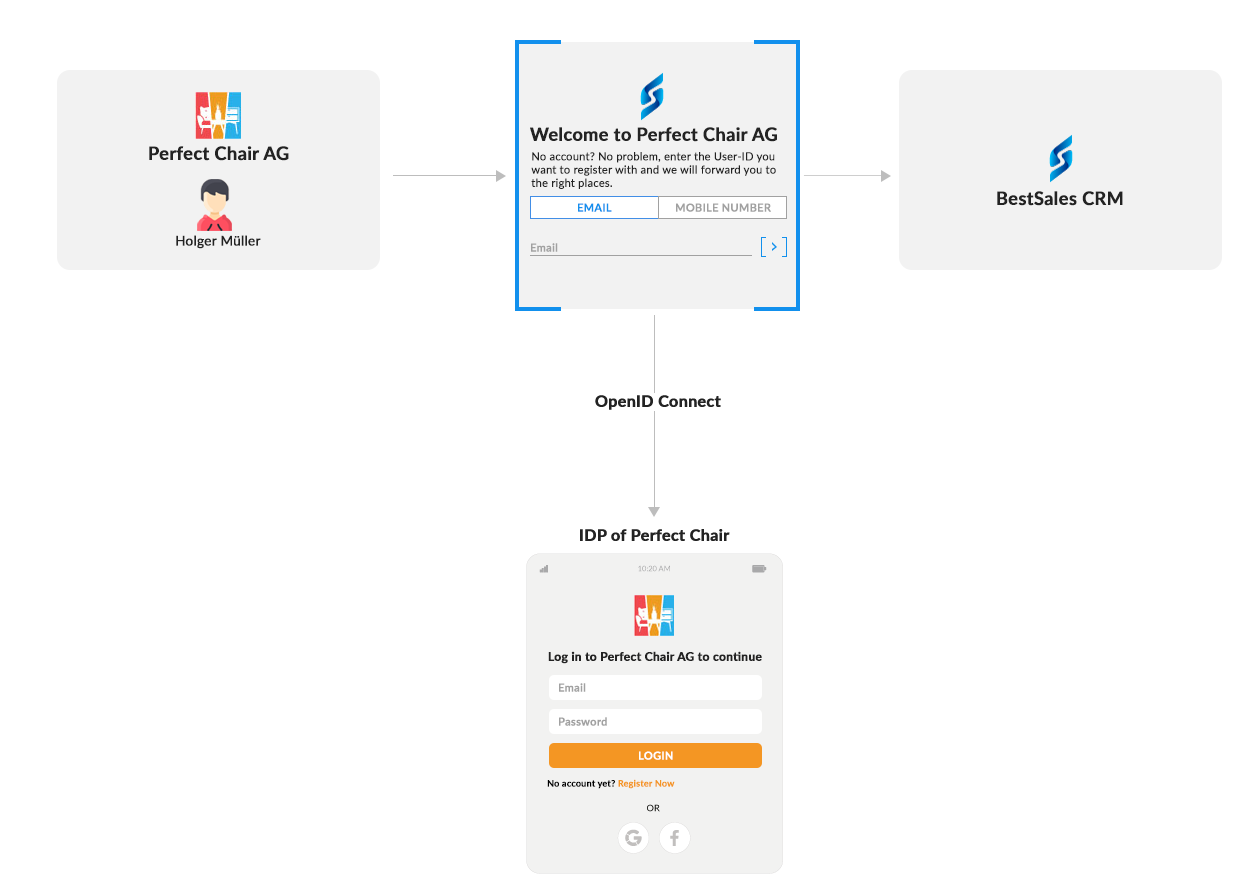

Um unser Beispiel von oben aufzugreifen – die „PerfectChair AG“ nutzt selbst ein Identity & Access Management und möchte dieses mit dem „BestSales CRM“ integrieren, um so die Nutzer und den Zugriff auf das CRM einheitlich zu steuern.

Die Integration von Identity Providern (IdPs) in ein modernes Customer Identity & Access Management, wie cidaas, ist einfach realisierbar und läuft über die Standard OpenID Connect, OAuth2 oder SAML 2.0 ab. Am besten wird auch die Konfiguration des IdPs in Selbstverwaltung einem Gruppenadministrator angeboten, um auch hier den administrativen Aufwand auf Seiten des SaaS Anbieters zu reduzieren und die Geschwindigkeit und Flexibilität beim Kunden zu erhöhen. Eine Integration von unterschiedlichen IdP-Buttons in das User Interface, wie man es von Social Logins kennt, ist nicht möglich. Zum einen wird die Login UI bei vielen Kunden überladen mit zusätzlichen Buttons, zum anderen möchte der SaaS Anbieter die Kunden und die bevorzugte Authentifizierung der Kunden nicht direkt preisgeben.

Die Integration des IdPs in den Login Prozess kann daher nur auf zwei unterschiedlichen Wegen erfolgen:

- Mit einem Identifier First Ansatz, bei dem ein Nutzer zuerst die E-Mail eingibt und wenn ein IdP für diesen Nutzer konfiguriert ist, von dort an den IdP des Kunden weitergeleitet wird.

- Über eine separate (Sub-)Domain, welcher jeder Kunde erhält und bei welcher der IdP direkt in den Login Prozess integriert ist.

Zurück zum Beispiel: Die „PerfectChair AG“ richtet im eigenen Identity & Access Management die OpenID Connect Konfiguration für die SaaS Lösung „BestSales CRM“ und konfiguriert die OpenID Connect Parameter (wie z.B. ClientID, Client Secret und Well-Known URL) im „BestSales CRM“. Im Login Prozess könnte nun wie oben beschrieben eine separate Domain für „PerfectChair AG“ verwendet werden, z.B. perfectchair.bestsalescrm.com, bei dem Nutzer entweder einen IdP Button sehen oder sogar direkt zum IdP von „PerfectChair AG“ geleitet werden. Oder über einen Identifier First Ansatz wie im folgenden Schaubild gezeigt.

Ob separate Domain oder Identifier First Ansatz, hängt von unterschiedlichen Faktoren ab. Zum einen spielt die Architektur der Software as a Service Lösung eine Rolle, werden den Kunden schon separate Domains bereitgestellt, ist die zweite Option nur logisch. Ist der Einstieg für alle Kunden gleich kann Option 1 die bessere Wahl sein. Es spielen zudem noch Benutzerkomfort, Kundenfokus und weitere Faktoren in die Entscheidung ein. Wichtig ist schlussendlich das eine Integration von IdPs ermöglicht wird, den viele Unternehmen setzen eine Integration mit dem IdP voraus und daran sollte keine Zusammenarbeit scheitern.

Zusammengefasst braucht man ein Customer Identity & Access Management, welches nicht nur B2C Use Cases abbildet, sondern sich genauso den B2B Use Cases widmet. Dabei ist ein umfangreiches Gruppenmanagement, um sowohl den Benutzerkomfort zu steigern als auch die internen Prozesskosten durch die Selbstverwaltung der Kunden zu verringern, entscheidend. Zusätzlich bietet die Integration der Identity Provider (IdPs) der Kunden einen großen Mehrwert im Kontext von Komfort und Sicherheit für die Nutzer, und ist teilweise schon ein Must-Have Kriterium in manchen Organisationen.

Schon unseren letzten Blog gesehen: „Customer Identity & Access Management und Customer Experience werden zu Begeisterungsfaktoren für Software as a Service (SaaS) Anbieter“!