Automatisierung des Identity Provisioning für SAP S/4HANA mit cidaas

Wie cidaas das User Lifecycle Management durch offene Standards optimiert.

Das Identity Provisioning von Benutzerkonten in Unternehmenssystemen wie SAP S/4HANA war lange Zeit ein komplexer, stark individualisierter Prozess. Herkömmliche IDM-Lösungen basierten oft auf monolithischen Workflows, statischen Benutzerdatenbanken und manuellen Genehmigungen über fragmentierte Benutzeroberflächen hinweg. Mit dem Aufkommen von Cloud-First-Architekturen passt dieses Modell nicht mehr.

In diesem Artikel untersuchen wir, wie cidaas, eine moderne, SaaS-basierte Identitätsplattform, eine nahtlose, standardbasierte Benutzerbereitstellung in S/4HANA über SAP Cloud Identity Services (CIS) ermöglicht.

In Kombination mit SCIM, REST-APIs und einer klaren Trennung von Rollen und Orchestrierungslogik bringt cidaas Klarheit und Automatisierung in ein historisch chaotisches Problem – und schafft damit eine Ideallösung für modernes Identity Provisioning.

Was bedeutet Identity Provisioning im SAP-Kontext?

Identity Provisioning beschreibt die automatisierte Bereitstellung von Benutzerkonten, Rollen und Zugriffsrechten in Systemen wie S/4HANA und BTP. Das Ziel dieser Provisionierung ist ein durchgängiges Lifecycle-Management von der Erstellung bis zur Deaktivierung und zum Deprovisioning inklusive Auditing und Compliance.

Mit cidaas lassen sich diese Prozesse zentral steuern, sodass Unternehmen konsistente Zugriffe auf Anwendungen und Zielsysteme sicherstellen können ohne starre IDM-Monolithen.

Das Ergebnis von Identity Provisioning im Zusammenspiel von SAP und cidaas sind: Weniger Kosten, klare Verwaltung und eine höhere Sicherheit.

Von der Personalabteilung oder Anfrage zum S/4HANA-Benutzer – End-to-End

In einem typischen Unternehmensszenario stammen Nutzer aus Systemen wie SAP SuccessFactors werden durch delegiertes Onboarding (z. B. Partner, externe Nutzer) erstellt.

Diese Identitäten müssen bereitgestellt werden in:

- SAP Cloud Identity Services als zentrales Identitätsverzeichnis

- SAP BTP oder direkt in S/4HANA, je nach Bereitstellung

- Möglicherweise über On-Premise- und Cloud-Umgebungen hinweg (z. B. RISE with SAP)

So handhabt cidaas diesen Ablauf:

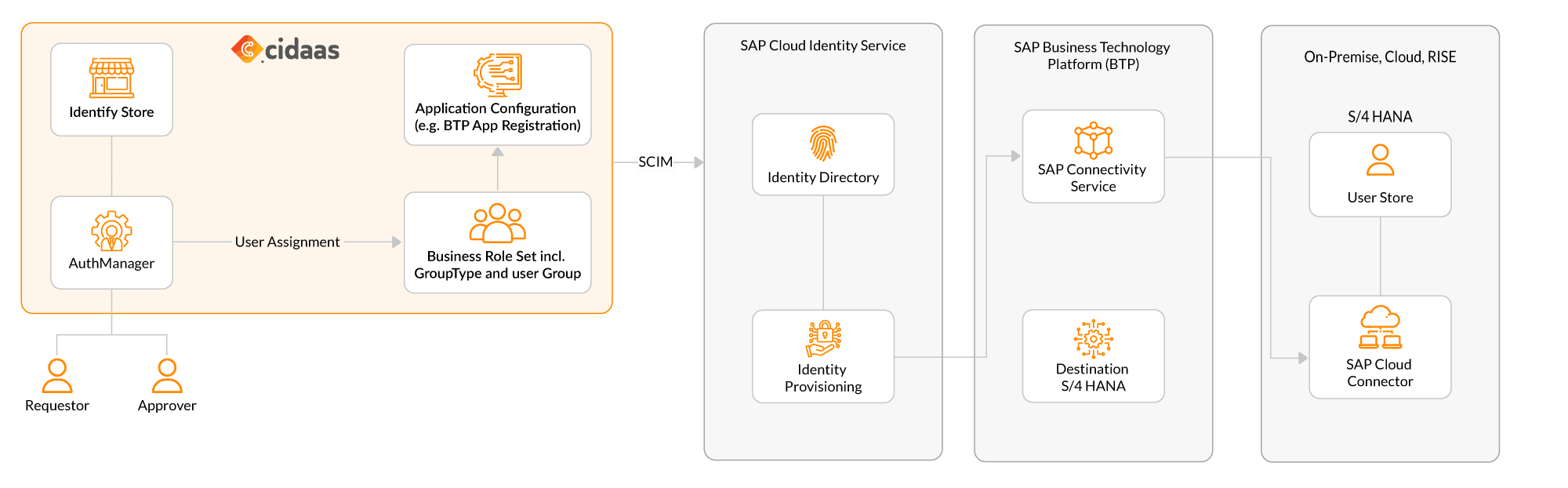

Ein genauerer Blick auf die Identity Provisioning Architektur

Das Herzstück der Konfiguration ist der cidaas Identity Store, der als zentrale Ebene für die Benutzer- und Rollenverwaltung fungiert. Jede Identität wird mit Gruppenzuweisungen, Geschäftsrollen und kontextbezogenen Attributen wie Kostenstelle, Region oder Abteilung angereichert.

Der cidaas AuthManager regelt Zugriffsrichtlinien und Ereignisse im Benutzerlebenszyklus: Onboarding, Rollenänderungen und Deaktivierung. Zuweisungen können entweder manuell (über Genehmigungsabläufe), automatisch (basierend auf Datenquellen) oder extern (z. B. über die SuccessFactors-Integration) ausgelöst werden.

Diese Identitäten werden dann zusammen mit ihren Gruppenzuordnungen über das SCIM-Protokoll an SAP Cloud Identity Services weitergeleitet. Von dort aus übernimmt SAP CIS die Verarbeitung in nachgelagerten Systemen:

- Identity Provisioning in SAP BTP

- Gezielter Zugriff auf S/4HANA über den SAP Connectivity Service

- Unterstützung für Cloud- und On-Premise-Bereitstellungen über den SAP Cloud Connector

Der gesamte Prozess ist modular, API-gesteuert und entspricht der Referenzarchitektur von SAP – jedoch mit größerer Agilität und Anpassungsfähigkeit.

IPS, IAS & cidaas – Wie die Integration zusammenspielt

Der SAP Identity Provisioning Service (IPS) synchronisiert Benutzerobjekte und Gruppen in angebundene Zielsysteme, während IAS (Identity Authentication Service) die Authentifizierung übernimmt.

cidaas fügt sich als moderne Lösung in diese Architektur ein: Als Identity- und Zugriffsverwaltung mit SCIM, REST und flexiblem Directory. So entsteht eine saubere Trennung aus Provisionierung, Authentication und Management, die Anforderungen aus Fachbereichen und Abteilungen von HR bis IT-Security schneller umsetzt.

Prozesskomponenten im Lifecycle – von Onboarding bis Deprovisioning

Ein effektives Identity Provisioning deckt alle Prozesskomponenten ab: Mitarbeiter Onboarding (Erstellung), Moves (Rollenwechsel, Abteilungswechsel), Änderungen (Funktionen, Berechtigungen) und Deprovisioning (sichere Deaktivierung).

cidaas automatisiert diese Schritte regelbasiert, dokumentiert sie für Auditing und wendet Compliance-Policies konsistent an. Dadurch bleiben Benutzerkonten aktuell, Zugriffsrechte minimal und Risiken messbar.

Warum SCIM essenziell im Identity Provisioning ist

Im Zentrum dieser Konfiguration steht ein wichtiger offener Standard: SCIM (System für Cross-Domain Identitätsmanagement).

cidaas fungiert als SCIM-konformer Identitätsanbieter und ermöglicht:

- Standardbasierte Bereitstellung in SAP CIS

- Leichte und Echtzeit-Identitätssynchronisierung

- Interoperabilität mit anderen SCIM-Zielen (z. B. SaaS-Tools, Verzeichnisse)

- Vollständige Überprüfbarkeit von Bereitstellungsvorgängen

SCIM macht benutzerdefinierte Konnektorlogik, fest codierte Schnittstellen und SAP-spezifische Benutzermodellübersetzungen überflüssig, sodass sich Unternehmen auf die Geschäftslogik konzentrieren können und nicht auf die Infrastruktur.

Vorteile von Identity Provisioning mit cidaas auf einen Blick

Dieses Identity Provisoning Modell bietet Unternehmen mehrere strategische Vorteile:

1. Modulare und offene Integration

Durch die Entkopplung der Bereitstellungslogik von SAP-spezifischen Systemen bietet cidaas eine modulare Identitätsschicht, die sowohl in Cloud- als auch in On-Premise-Umgebungen funktioniert. Dadurch werden harte Abhängigkeiten von SAP IDM oder proprietären Tools vermieden.

2. Schnelle Benutzerlebenszyklusabläufe

Neue Benutzer können basierend auf Geschäftsregeln, API-Triggern oder HR-Systemintegrationen erstellt und mit Rollen versehen werden. Deaktivierungen, Rollenaktualisierungen und Delegierungsabläufe sind automatisiert und ereignisgesteuert.

3. Konsistente Durchsetzung von Richtlinien

cidaas wendet Zugriffsregeln und Risikorichtlinien an, bevor die Bereitstellung überhaupt beginnt. Nutzer, die die Richtlinienprüfungen nicht bestehen (z. B. SoD, regionale Einschränkungen), können markiert, unter Quarantäne gestellt oder zur manuellen Überprüfung weitergeleitet werden.

4. Audit-fähige Bereitstellung

Alle Bereitstellungsvorgänge werden in cidaas protokolliert, wobei die Rückverfolgbarkeit bis hin zu einzelnen Feldern und Attributen gegeben ist. Dies erleichtert die Erstellung von Compliance-Berichten oder die Unterstützung von Governance-Programmen.

5. Zukunftssichere Zugriffsrechte

Unabhängig davon, ob Ihre Landschaft S/4HANA, BTP oder ältere NetWeaver-Systeme umfasst, bietet cidaas eine zukunftssichere Lösung zum IDM ohne Kompromisse bei der Integrations Tiefe oder der Einhaltung von Standards.

Rollen, Berechtigungen & Zielsystem-Mapping in S/4HANA

Mit cidaas werden Berechtigungen als Geschäftsrollen modelliert und über Mapping in S/4HANA- und BTP-Artefakte übertragen. So lassen sich Benutzerobjekte aus dem Benutzerspeicher gezielt auf Zielsysteme abbilden inklusive feingranularer Zugriffsrechte für Anwendungen. Das reduziert manuelle Pflege im SAP-Backend und sorgt für nachvollziehbare Prozesse im Management.

Sicherheit zuerst – Minimale Rechte und sauberes Deprovisioning

Sicherheit hängt am Lebenszyklus: Nur wer eine Funktion ausübt, erhält die dazu passenden Berechtigungen und verliert sie bei Rollenwechsel oder Austritt automatisch. cidaas erzwingt Least-Privilege, prüft Policies vor Vergabe und sorgt für fristgerechte Deaktivierung in allen Zielsystemen. So sinkt die Angriffsfläche, während Prozesse verlässlich bleiben.

Brauche ich IPS, wenn ich cidaas nutze?

Ja, IPS bleibt im SAP-Zielsystem zentral. cidaas orchestriert Identitätsmanagement und liefert standardkonforme Provisionierung über SCIM – IPS verteilt in die SAP-Welt.

Wie vermeide ich Schatten-Zugriffe?

Mit zentralem Directory, klaren Richtlinien und durchgängigem Auditing: jede Änderung wird nachvollzogen, Zugriffsrechte werden automatisiert angepasst oder entzogen.

Abschließende Gedanken zu Identity Provisioning

Die Bereitstellung von Nutzern in SAP-Systemen muss nicht starr, anfällig oder langsam sein. Mit cidaas und dem SCIM-Integrationsmodell erhalten Unternehmen eine leistungsstarke Möglichkeit zur Verwaltung von Identitätslebenszyklen. Diese basieren auf offenen Standards, werden sicher in der EU gehostet und sind für Cloud-native und hybride Bereitstellungen gemacht.

Ganz gleich, ob Sie SAP IDM ersetzen oder eine neue Zugriffsstrategie von Grund auf neu entwickeln möchten: cidaas bietet Ihnen die Flexibilität und Kontrolle, die Sie benötigen, um die Identitätsbereitstellung zu einer Stärke zu machen und nicht zu einer Belastung.

Haben Sie Fragen zu cidaas? Unsere Experten helfen Ihnen gerne weiter. Treten Sie mit uns in Kontakt oder machen Sie direkt einen kostenlosen Demotermin mit uns aus.

Verpassen Sie auch nicht andere Artikel aus unserer Blogreihe zu IDM:

Teil 1: SAP IDM End of Life – Zeit Identitäten zu überdenken!

Teil 2: Federated Identity Management richtig gemacht