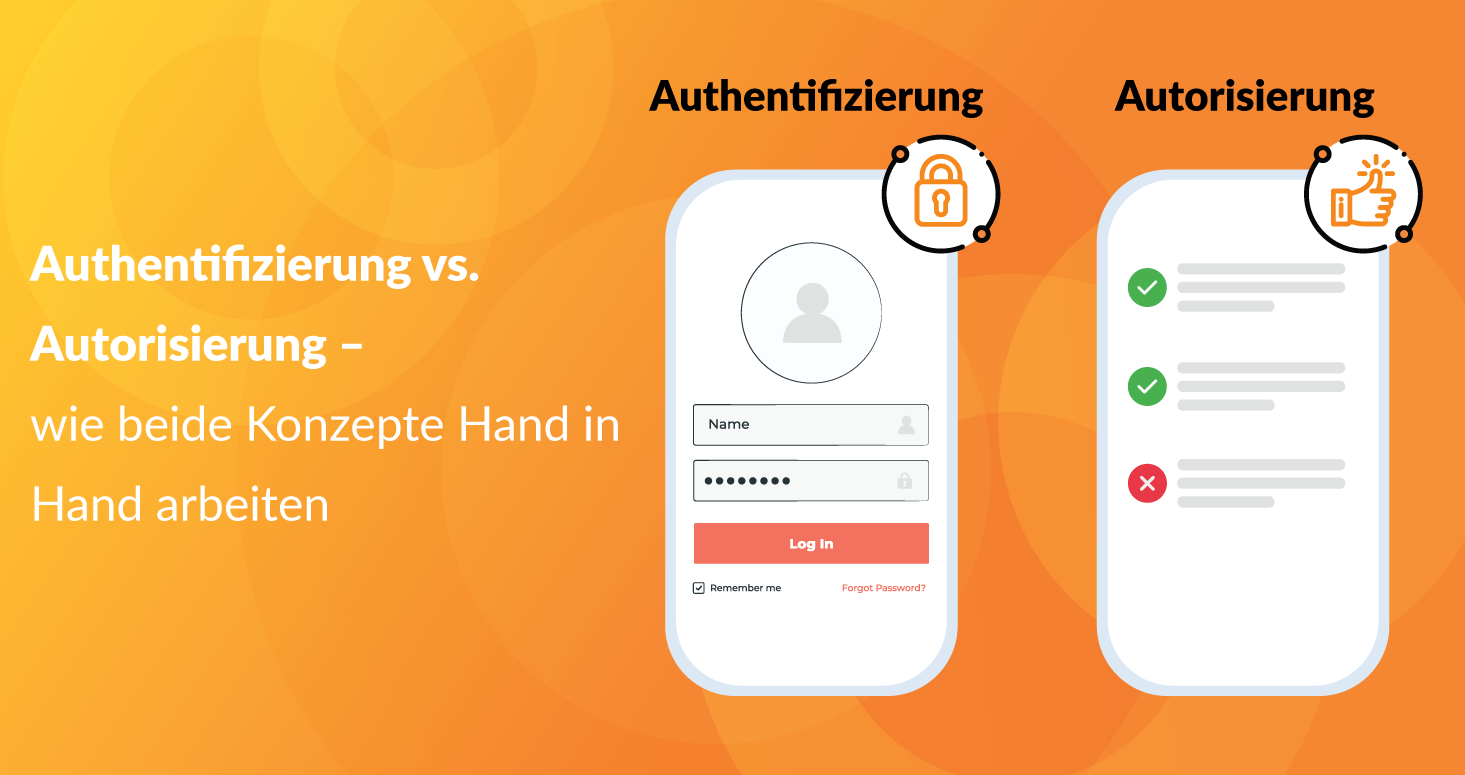

Authentifizierung vs. Autorisierung – wie beide Konzepte Hand in Hand gehen

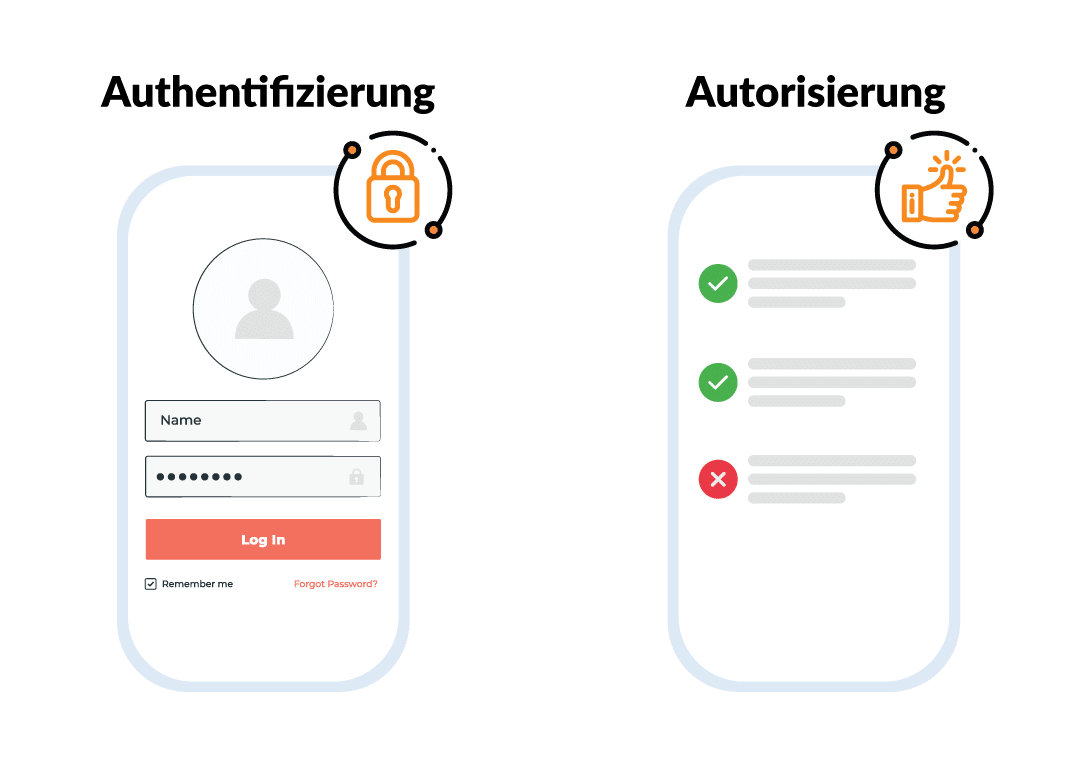

Die Grundlagen: Authentifizierung

Stellen Sie sich die Authentifizierung wie einen virtuellen Türsteher vor, der am Eingang eines Clubs steht. Sein Hauptziel ist es, Ihre Identität zu überprüfen, bevor der exklusiven Partei im Inneren Zutritt gewährt wird. Die Authentifizierung ist die erste Verteidigungslinie, die bestätigt, dass Sie derjenige sind, der Sie vorgeben zu sein. Dazu gehört in der Regel eine Kombination aus Benutzername und Passwort, aber auch andere Faktoren wie biometrische Daten, Fingerabdruck – oder Gesichtserkennung, oder Sicherheits-Tokens, die es zu überprüfen gilt. Die Nutzer können aus einer Vielzahl von Authentifizierungsmethoden für die Anmeldung wählen, von der klassischen Authentifizierung über Benutzername und Passwort bis hin zur deutlich komfortableren passwortlosen Authentifizierung, z. B. über biometrische Verfahren (Werfen Sie einen Blick auf die passwortlose Authentifizierung auf der cidaas-Plattform). Sobald Sie sich erfolgreich authentifiziert haben, weiß das System, dass Sie ein zugelassener Benutzer für das Konto sind und ermöglicht Ihnen, mit dem nächsten Schritt fortzufahren. Beachten Sie jedoch, dass die Authentifizierung allein Ihnen keine besonderen Privilegien oder Zugangsrechte gewährt. Hier kommt die Autorisierung ins Spiel.

Die Macht der Autorisierung

Die Autorisierung bestimmt, auf welche Aktionen oder Ressourcen ein authentifizierter Benutzer Zugriff hat. Es ist, als würde Ihnen der Türsteher sagen, zu welche Bereiche des Clubs Sie Zugang haben oder was Sie tun können, wenn Sie drinnen sind. Die Autorisierung stellt sicher, dass Sie nur auf die Teile einer Ressource, Website oder Anwendung zugreifen können, zu deren Nutzung Sie berechtigt sind. Nehmen wir zum Beispiel an, Sie haben sich erfolgreich als registrierter Benutzer auf einer E-Commerce-Website authentifiziert. Der Autorisierungsprozess bestimmt nun, ob Sie zum Beispiel die Berechtigung haben, Ihre Bestellhistorie einzusehen, Ihre persönlichen Daten zu aktualisieren oder einen Kauf zu tätigen. Ohne eine entsprechende Autorisierung wären diese Aktionen nicht zulässig, sodass die Sicherheit Ihrer sensiblen Daten gewährleistet bleibt.

Die zwei Seiten der Medaille

Da wir jetzt den Unterschied von Authentifizierung und Autorisierung verstehen, ist es wichtig zu beachten, dass sie Hand in Hand gehen. Bei der Authentifizierung handelt es sich um den Prozess der Überprüfung Ihrer Identität, während bei der Autorisierung festgelegt wird, was Sie tun können, sobald Ihre Identität bestätigt ist – d.h. Ihre Berechtigungen. Beides ist für die Schaffung eines sicheren digitalen Umfelds unerlässlich. Stellen Sie sich eine Situation vor, in der das Authentifizieren der Nutzer übersprungen wird und jeder den Club betreten kann, ohne seine Identität nachzuweisen. Dies würde die Sicherheit der Teilnehmer gefährden und möglicherweise zu einem unbefugten Zugang zu Sperrbereichen führen. Ohne die richtige Autorisierung sind authentifizierte Benutzer wie Gäste, die auf keinen Teil des Clubs zugreifen können, was zu einer frustrierenden Benutzererfahrung führt.

Authentifizierungs- und Autorisierungsfunktionen in cidaas

cidaas bietet ein breites Spektrum an Funktionalitäten, um Nutzer zu authentifizieren & autorisieren. Es stehen mehr als 14 verschiedene Authentifizierungsmethoden zur Verfügung, mit denen sich Benutzer anmelden können. Eine hoch-entwickelte Multi-Faktor-Authentifizierung ist ebenfalls Teil der cidaas-Plattform und bietet die Möglichkeit, Nutzer in einem mehrstufigen Verfahren mit einem zusätzlichen Faktor zu verifizieren. Die Multi-Faktor-Authentifizierung kann auf unterschiedliche Weise eingesetzt werden, von einer obligatorischen Multi-Faktor-Authentifizierung bis hin zu einer intelligenten Multi-Faktor-Authentifizierung, bei der der zusätzliche Faktor nur bei Bedarf hinzugefügt wird, z. B. im Falle eines verdächtigen Verhaltens oder der Verwendung eines anderen Gerätes. So spielen beispielsweise Einmalpasswörter (One-Time Passwords, OTPs) eine entscheidende Rolle in der Multifaktor-Authentifizierung (MFA). Da diese begrenzt und nur einmalig für die Anmeldung nutzbar sind, erhöhen sie die Sicherheit von Konten und machen ein gestohlenes Passwort wertlos. Neben den OTPs können Biometrische Verfahren, d.h. beispielsweise der Fingerabdruck- oder Facescan, die Abhängigkeit von traditionellen Passwörtern verringern. Die Kombination aus Einmalpasswörtern und Biometrie bietet eine robuste Sicherheitslösung.

Bei der Authentifizierung kann der Personalausweis als ein Teil der Identitätsprüfung verwendet (zum ID vali. verlinken) werden, um sicherzustellen, dass die Person, die versucht, auf ein System oder eine Anwendung zuzugreifen, tatsächlich diejenige ist, für die sie sich ausgibt.

Die Authentifizierung wird durch hoch-entwickelte Autorisierungsfunktionalitäten ergänzt, so bietet cidaas ein flexibles Scope Management, mit dem Berechtigungen auf Applikationsebene gesteuert werden können. Mit dem cidaas Gruppen- und Rollenmanagement kann eine Berechtigung von Benutzern über Rollen oder über Gruppen, die dem Benutzer zugeordnet sind, abgebildet werden. Dieses umfangreiche Berechtigungsmanagement ist nicht nur im Hinblick auf die Sicherheit interessant, sondern auch um Beziehungen abzubilden, wie z.B. die verschiedenen Benutzer einer Familie, die mit den Rollen Vater, Mutter und Kind in einer Gruppe für die Familie abgebildet werden.

Zusammenfassung des Unterschieds

Authentifizierung und Autorisierung sind zwei Säulen der Cybersicherheit, die zusammenwirken, um Ihre persönlichen Daten online zu schützen. Es ist wichtig, den Unterschied zwischen den beiden Begriffen zu verstehen, da Sie dadurch in der Lage sind, die von Websites und Anwendungen implementierten Sicherheitsebenen zu erkennen. Wenn Sie sich das nächste Mal bei einem Konto anmelden oder eine App verwenden, nehmen Sie sich einen Moment Zeit, um die unsichtbaren, aber wirkungsvollen Mechanismen zu erkennen, die während des Login-Prozess im Spiel sind. Das Authentifizieren stellt sicher, dass nur Sie den digitalen Club betreten können, und das Autorisieren bestimmt, auf welche Partyzonen Sie zugreifen dürfen. Denken Sie also daran: Während die Authentifizierung Ihre Identität überprüft, bestimmt die Autorisierung Ihren Zugriff. Zusammen bilden sie einen robusten Sicherheitsrahmen, der Ihre digitale Welt sicher macht. Bleiben Sie sicher, und viel Spaß beim Surfen!

Über cidaas

cidaas, das europäische Cloud Identity und Access Management System der Widas ID GmbH, liefert eine Out-of-the-Box Lösung für föderierte Identitäten, Single Sign-on und Multi-Faktor-Authentifizierung. Mit cidaas schaffen Unternehmen eine eindeutige Benutzeridentifizierung und höchste Sicherheit über alle Kanäle hinweg. Basierend auf den Standards OAuth2.0, OpenID und seiner „Everything is an API“-Architektur kann cidaas nahtlos in jede Softwarelandschaft integriert werden und skaliert mühelos bis zu vielen Millionen Nutzern.