Adieu SAP IDM: La fin de vie – Il est temps de repenser la gestion des identités

Cet article inaugure une série explorant comment les normes ouvertes, les architectures cloud natives et les solutions SaaS souveraines telles que cidaas offrent une alternative viable, sécurisée et rentable au simple remplacement de SAP IDM par une autre suite d’entreprise lourde.

La fin de vie de SAP IDM: Que se passe-t-il et quand ?

SAP IDM, la plateforme de gestion du cycle de vie des identités utilisée depuis longtemps pour provisionner et gérer les accès dans les environnements SAP, ne sera plus prise en charge. La maintenance principale prendra officiellement fin en 2027 .

SAP ne proposera pas de successeur direct.

À la place, l’entreprise s’est associée à Microsoft pour promouvoir Microsoft Entra ID comme plateforme cible recommandée. Cette décision marque un tournant vers le cloud, mais introduit également de nouveaux défis en matière de dépendance vis-à-vis des fournisseurs, de complexité opérationnelle et de souveraineté des données.

Un tournant stratégique

De nombreuses entreprises, notamment dans les secteurs de la vente au détail, de la franchise, de la logistique ou de la fabrication, ont toujours compté sur SAP IDM non seulement pour la gestion des utilisateurs, mais aussi comme solution IGA légère pour d’autres applications, Active Directory et les rôles décentralisés.

Par conséquent, le remplacement de SAP IDM n’est pas seulement une migration technique, mais une refonte architecturale avec des implications à long terme:

| SAP IDM a été utilisé pour cela | Considération relatives au replacement |

| SAP user provisioning (HCM/SF) | SCIM / SAP CIS + Entra / alt. |

| Mappage des rôles et préparation SoD | IAG / GRG / gouvernance basée sur SaaS |

| NetWeaver / SAP Portal auth | SAML / OIDC via des idP modernes |

| Gestion du cycle de vie du personnel | Entra ID Governance / iPaaS |

| Flux Ui manuels / libre-service | Workflows personnalisés ou low-code |

Et voici le point crucial : la plupart de ces tâches peuvent désormais être couvertes à l’aide de normes ouvertes sans avoir à s’engager dans une suite monolithique avec des chemins de migration complexes.

La fin de vie de SAP IDM, entrée en scène des normes ouvertes et du SaaS souverain

Le paysage IAM moderne est beaucoup plus interopérable qu’il y a dix ans. Grâce aux API SCIM, SAML, OIDC et REST, les plateformes d’identité peuvent désormais s’intégrer aux systèmes RH, aux applications et environnements SaaS et aux portails internes sans avoir besoin de tout obtenir d’un seul fournisseur.

C’est là qu’intervient cidaas, un fournisseur européen d’identité en tant que service:

- Basé sur OAuth2, OIDC, SAML, SCIM et REST

- Fourni sous forme de SaaS multi-tenant ou cloud privé

- Hébergé en Allemagne ou en Suisse

- Certifié ISO 27001, conforme au RGPD dès sa conception

- Prend en charge la gestion déléguée des groupes, les portails en libre-service et l’intégration API-first

Contrairement à Entra ID, qui est étroitement lié à l’écosystème Microsoft, cidaas est indépendant des fournisseurs et ouvert à l’intégration dans des environnements mixtes (SAP, Microsoft, hérités, personnalisés et autres).

Une architecture d’identité modulaire plutôt que monolithique

Avec la fin de SAP IDM, les organisations ont la possibilité de passer à une pile IAM modulaire, par exemple:

- cidaas comme solution d’identité centrale pour les employés et le B2B (partenaires)

- cnips (iPaaS) pour l’orchestration des flux de travail et le mappage des données

- SAP Cloud Identity Services comme cible d’intégration SCIM/SAML

- SAP IAG (si nécessaire) pour une analyse approfondie de la séparation des tâches (SoD) et une gouvernance spécifique à SAP

- ServiceNow ou Portal pour le libre-service utilisateur et la gestion des demandes

Cette approche modulaire offre les avantages suivants:

- Réduction de la dépendance vis-à-vis des fournisseurs

- Meilleure adéquation avec les responsabilités internes (RH, informatique, sécurité)

- Retour sur investissement plus rapide

- Souveraineté numérique et contrôle des données

La fin de vie de SAP IDM et nécessité d’une refonte de l’architecture

À l’approche de la fin de vie de SAP IDM, de nombreuses organisations se posent une question cruciale :

« Quelle est la bonne architecture pour la gestion des identités et des accès, non seulement pour aujourd’hui, mais aussi pour la prochaine décennie ? »

Voici comment se préparer à la fin de vie de SAP IDM:

Pour les entreprises disposant d’environnements centrés sur SAP, de flux d’identité complexes et d’environnements hybrides regroupant des employés, des partenaires, des sous-traitants et d’autres applications, la réponse est rarement un simple remplacement.

SAP IDM a longtemps été le ciment du provisionnement des utilisateurs et du contrôle d’accès dans les systèmes SAP et autres. Mais avec la fin officielle du support IDM d’ici 2027 et aucun successeur en vue, une nouvelle stratégie s’impose.

La plupart des environnements IAM d’entreprise sont aujourd’hui beaucoup plus complexes qu’il y a dix ans et les exigences essentielles sont les suivantes:

- Les systèmes RH tels que SAP SuccessFactors pilotent la création d’identités

- Les applications sont hybrides : cloud, sur site, mobiles, héritées

- Les utilisateurs ne sont pas seulement des employés, mais aussi des partenaires, des prestataires de services et des externes

- La conformité, l’auditabilité et la souveraineté des données sont des préoccupations majeures

- Il existe une demande croissante pour des workflows décentralisés et une intégration plus rapide

Plutôt que de recréer la même complexité avec une solution logicielle, c’est l’occasion de moderniser et de simplifier.

Un plan directeur pour une gestion des identités et des accès (IAM) basée sur des normes

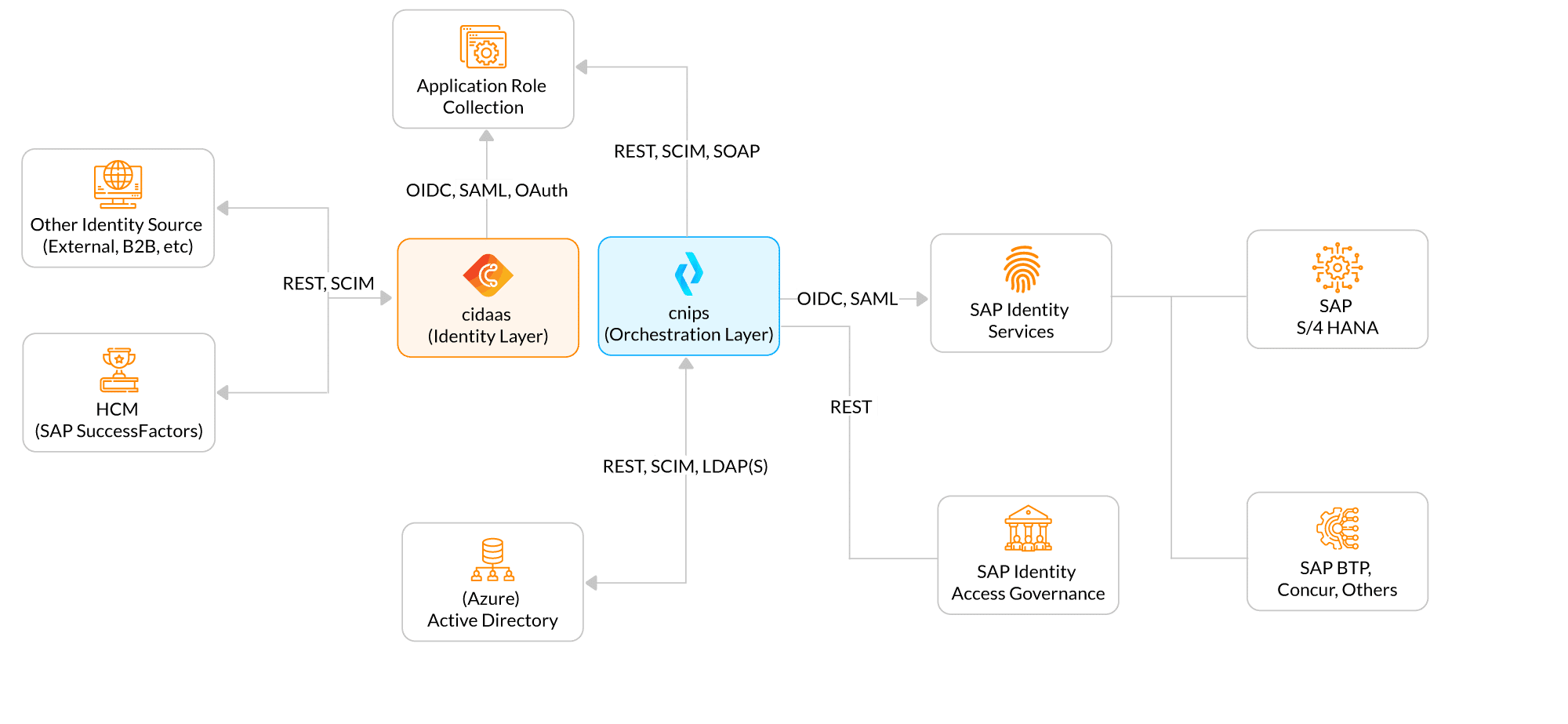

Au cœur de l’architecture proposée se trouvent deux composants clés:

- cidaas: Une plateforme de gestion des identités et des accès native du cloud, entièrement basée sur des normes (OIDC, SAML, SCIM, OAuth2).

- cnips: Une plateforme d’intégration et d’automatisation low-code (iPaaS) qui sert de couche d’orchestration entre les systèmes.

Ensemble, ils forment une pile puissante et flexible qui s’intègre de manière transparente aux écosystèmes SAP, ainsi qu’à d’autres applications, sans dépendance vis-à-vis d’un fournisseur.

L’architecture: Modulaire, extensible, interopérable

Voici comment les éléments s’articulent entre eux:

- cidaas agit comme plateforme IAM centrale. Elle gère l’authentification, l’émission de jetons, l’authentification multifactorielle (MFA) et la gestion des rôles et des groupes.

- cnips orchestre les flux d’identité, les demandes d’accès, les approbations et l’approvisionnement entre SAP, Active Directory, les applications externes et au-delà.

- Les systèmes tels que Cloud Identity Services, S/4HANA et SAP Identity Access Governance (IAG) sont intégrés via SCIM, REST et SAML.

Cette architecture dissocie les préoccupations: Les services d’identité sont séparés de l’orchestration des processus, et les outils de conformité peuvent être superposés selon les besoins.

Le cycle de vie des identités et flux d’authentification

Allons plus loin et examinons les détails:

1. La gestion des identités entrantes

Les identités proviennent de:

- Systèmes RH (par exemple SAP SuccessFactors, Workday, Personio, etc.) via SCIM ou REST

- Sources externes (portails B2B, intégration déléguée, accès basé sur des projets)

Ces utilisateurs sont provisionnés dans cidaas, enrichis de métadonnées (par exemple, rôles, services, entités juridiques) et préparés pour le provisionnement en aval.

2. cidaas en tant que fournisseur d’identité

cidaas prend en charge l’authentification via:

- OIDC, OAuth2 et SAML 2.0 pour les applications cloud et d’entreprise

- Politiques MFA, y compris la biométrie, l’OTP et le contexte de l’appareil

- Pages de connexion personnalisées et portails en libre-service pour différents groupes d’utilisateurs

cidaas prend également en charge la gestion déléguée des groupes, ce qui permet aux chefs d’entreprise ou aux chefs d’équipe de gérer les adhésions sans alourdir la charge de travail du service informatique.

3. L´orchestration via cnips

Une fois que les utilisateurs existent dans cidaas, cnips déclenche et gère:

- Les workflows du cycle de vie (arrivées, mutations, départs)

- Les approbations en plusieurs étapes pour les demandes d’accès

- La transformation et le mappage des attributs (par exemple, codes d’organisation, rôles spécifiques à chaque pays)

- La normalisation des champs spécifiques au système

- L’intégration avec des systèmes ITSM tels que ServiceNow

Ce moteur d’orchestration garantit la transparence, l’auditabilité et l’ajustabilité des processus sans avoir à écrire de code.

4. Le provisionnement en aval

cnips provisionne les utilisateurs via SCIM, REST ou même SOAP pour:

- SAP Cloud Identity Services (CIS) et S/4HANA

- SAP IAG pour la gouvernance des accès et l’analyse des risques

- Active Directory / Azure AD

- Autres applications et systèmes SaaS

Lorsque des fonctions avancées de séparation des tâches, d’attestation ou de recertification sont requises, cnips peut soit :

- S’intégrer à SAP IAG pour une gouvernance des accès spécifique à SAP

- Piloter des processus externes via son moteur de workflow ou des outils GRC tiers

Pourquoi cette architecture fonctionne-t-elle?

Cette approche basée sur des normes a déjà été adoptée dans des environnements d’entreprise complexes, non seulement parce qu’elle remplace l’IDM, mais aussi parce qu’elle l’améliore.

Ses principaux avantages sont les suivants:

- Normes ouvertes: SCIM, SAML, OIDC et REST sont pérennes et interopérables.

- Indépendance vis-à-vis des fournisseurs: cidaas et cnips ne sont pas liés aux modèles de licence Microsoft ou SAP.

- Cloud natif: Disponible en tant que SaaS ou cloud privé, évolutif et toujours à jour.

- Hébergement souverain: Entièrement conforme au RGPD, avec hébergement en Allemagne/UE ou en Suisse.

- Workflows décentralisés: Les utilisateurs professionnels peuvent assumer la responsabilité de l’accès, ce qui réduit les frais généraux informatiques.

- Automatisation low-code: Déploiement rapide des processus d’identité, adaptables aux exigences locales.

Ne vous contentez pas de remplacer SAP IDM par un autre outil « universel ». Passez d’un système traditionnel à un système allégé. Le remplacer ne consiste pas seulement à faire correspondre les fonctionnalités. Il s’agit de repenser entièrement le modèle.

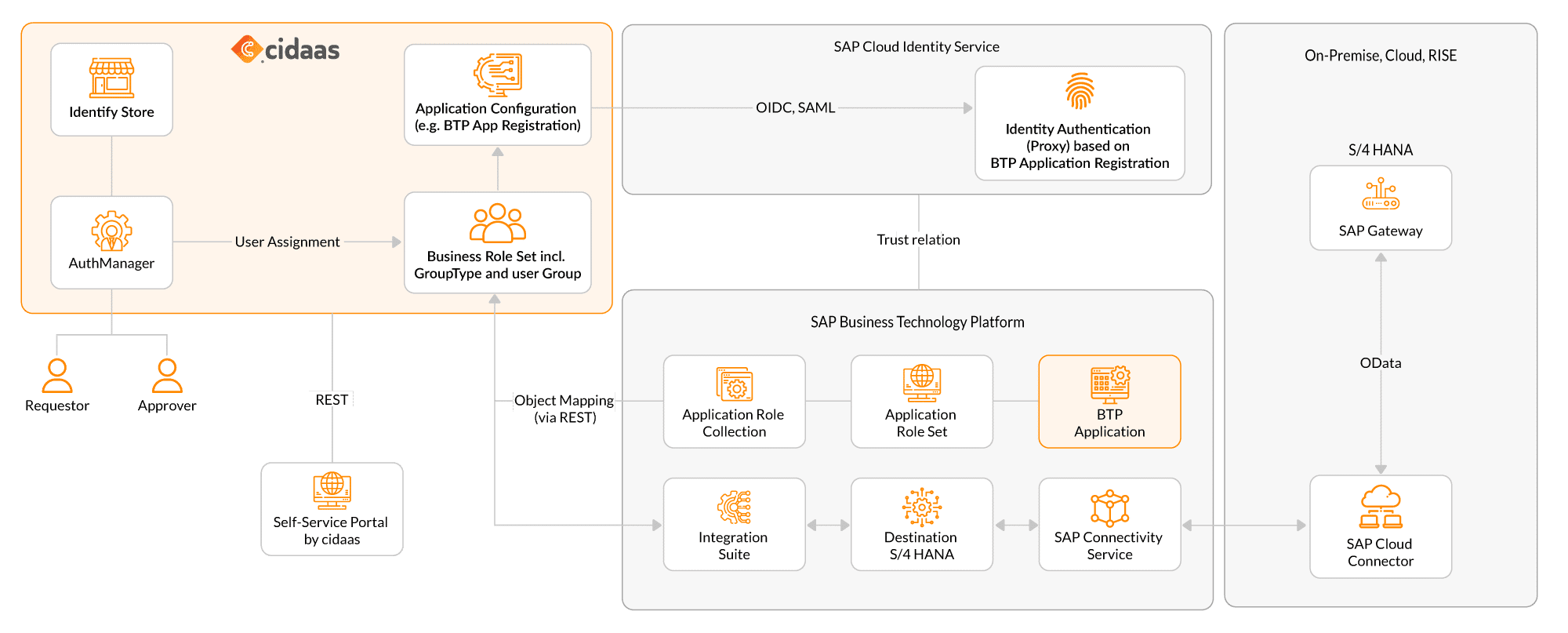

La fin de vie de SAP IDM: Demandez, approuvez, attribuez avec cidaas

Comment cidaas et cnips-iPaaS permettent une gouvernance des accès tout au long du cycle de vie sans alourdir l’IGA.

La gouvernance moderne des accès est prise dans un paradoxe. D’une part, les organisations ont besoin d’un contrôle fin sur qui peut accéder à quoi, en particulier dans des environnements complexes avec des rôles métier, un contexte de données et des exigences de conformité.

D’autre part, les plateformes IGA traditionnelles sont souvent excessives: Monolithiques, coûteuses et difficiles à adapter aux flux de travail réels. C’est précisément là que cidaas, associé à la couche iPaaS cnips, offre une alternative moderne axée sur les API. Ensemble, ils permettent non seulement des demandes d’accès en libre-service, mais aussi des flux d’approbation en plusieurs étapes et des attributions de rôles automatisées, tout en conservant une architecture légère, modulaire et ouverte.

Voyons comment cela fonctionne.

De la demande à l’attribution des rôles: Un cycle de gouvernance rationalisé

Dans cette architecture, cidaas agit comme plateforme centrale d’identité et de rôles, tandis que cnips orchestre la logique des processus, gère les approbations et se connecte aux systèmes métier SAP.

Voici comment cela se passe étape par étape:

- Un utilisateur (interne, partenaire ou externe) accède à un portail en libre-service alimenté par cidaas.

- Cette demande est transmise à cnips, qui exécute la logique d’approbation et d’orchestration.

- Une fois approuvée, cidaas met à jour l’attribution du rôle métier de l’utilisateur dans l’Identity Store, reflétant l’accès accordé.

- La modification est mappée à une ou plusieurs collections de rôles d’application dans SAP BTP ou fournie à SAP Identity Services via SCIM, REST ou l’injection de revendications (OIDC/SAML).

- En option, cnips peut faire appel à SAP Integration Suite ou SAP Gateway pour valider le contexte, appliquer des règles métier ou enrichir les demandes avec des données spécifiques au système (par exemple, code société, usine, unité organisationnelle).

La gouvernance flexible — sans frais généraux

Contrairement aux systèmes IGA traditionnels, cidaas et cnips n’imposent pas de modèle de gouvernance prédéfini. Au contraire, ils permettent aux organisations de mettre en œuvre une gouvernance des accès juste suffisante, tout en conservant un contrôle total. Quelques atouts clés de cette approche:

L´attribution de rôles en fonction du contexte

Dans cidaas, les rôles sont liés à des types de groupes et à des attributs métier. Cela permet de prendre des décisions d’accès spécifiques au contexte, par exemple en n’accordant des rôles financiers qu’aux utilisateurs de certaines régions ou entités juridiques.

Les chaînes d’approbation transparentes

cnips peut modéliser des approbations en plusieurs étapes en fonction de la structure organisationnelle, de la propriété du projet ou d’autres métadonnées d’identité. Les approbations peuvent être exécutées dans Microsoft Teams, un portail web ou des systèmes d’entreprise natifs.

Réversible et vérifiable

Chaque modification d’accès est suivie, horodatée et peut être automatiquement annulée. Cela garantit la conformité avec les politiques internes et les réglementations externes, sans la complexité des piles GRC complètes.

La priorité à l’intégration

Comme cidaas et cnips sont tous deux natifs API, ils s’intègrent facilement aux systèmes de ticketing (par exemple, ServiceNow), aux workflows métier et aux outils SAP. Il n’y a pas de logique « boîte noire » ni de moteurs de workflow propriétaires.

Trois réflexions finales sur la fin de vie de SAP IDM

La fin du support de SAP IDM sans successeur désigné (ou explicite?) donne matière à réflexion:

- Au lieu de migrer vers un nouvel outil « universel », simplifiez votre environnement d’identité: Le SaaS IAM est prêt. Des outils modernes tels que cidaas offrent désormais une solution IAM de niveau entreprise dans le cloud, rapide, évolutive et axée sur les API.

Les normes ouvertes permettent de choisir. SCIM et SAML vous permettent de vous connecter à SAP ou à tout autre système tiers. Les modèles de vente au détail et B2B sont en pleine mutation. Vous avez besoin d’une intégration flexible, d’une gestion déléguée et d’une assistance pour les non-employés.

La souveraineté des données est importante. En particulier dans l’UE, le recours à des hyperscalers peut augmenter les risques liés au RGPD. Un SaaS souverain permet d’éviter cela. De plus, vous devez déjà migrer. Pourquoi ne pas simplifier plutôt que de reproduire la complexité héritée? - Remplacer SAP IDM ne consiste pas seulement à faire correspondre les fonctionnalités. Il s’agit de repenser entièrement le modèle. Avec une architecture en couches comme celle-ci, vous pouvez: Centraliser le contrôle sans centraliser tous les systèmes et éviter les projets initiaux de grande envergure en remplaçant progressivement les intégrations héritées.

- Choisir la meilleure solution pour chaque tâche: Identité, provisionnement, orchestration et gouvernance. Que votre environnement soit dominé par SAP ou hybride avec Microsoft, Atlassian, Salesforce ou des applications spécifiques à votre secteur. Cette approche modulaire fonctionne.

La gouvernance des accès ne nécessite pas nécessairement le déploiement d’une suite IGA monolithique. Avec cidaas et cnips, les organisations disposent d’un cadre léger, modulaire et adaptable pour gérer les accès. Ce cadre s’adapte aussi bien aux architectures cloud-first, aux environnements SAP hybrides qu’aux environnements B2B complexes. Il s’agit avant tout d’une solution puissante pour ceux qui ont besoin:

-

- Contrôle d’accès basé sur les workflows

- Identité fédérée avec mappage basé sur des politiques

- Automatisation du cycle de vie avec contexte

- Gouvernance sans rigidité

Fin de vie de SAP IDM: Faut-il paniquer? Non, tout se passe bien grâce au modèle performant de cidaas et cnips.

Vous souhaitez en savoir plus sur les options qui s’offrent à vous après SAP IDM? Contactez nos experts cidaas ou profitez de notre démonstration gratuite, nous serons ravis de vous aider à réussir!