Federated identity management pour la plateforme technologique SAP Business Tech Platform: Une solution optimale avec cidaas

La gestion fédérée des identités (FIM) vs authentification unique (SSO)

Bien que l’authentification unique et la gestion fédérée des identités soient souvent mentionnées dans le même souffle, il s’agit de deux concepts différents dans la gestion moderne des identités:

Le SSO permet aux utilisateurs de s’authentifier une seule fois, puis d’accéder à plusieurs applications au sein d’un domaine de sécurité. Ils n’ont pas besoin de se reconnecter. En général, les informations de connexion telles que le nom d’utilisateur et le mot de passe sont gérées de manière centralisée. Cela augmente la productivité et la convivialité et réduit le besoin de mots de passe multiples.

La gestion fédérée des identités va encore plus loin: Elle relie différents fournisseurs d’identité via des fédérations basées sur la confiance afin que les utilisateurs puissent être authentifiés sur plusieurs domaines et systèmes. Cela permet aux organisations de contrôler de manière centralisée l’accès et l’autorisation, même si les ressources se trouvent dans des réseaux externes ou des environnements cloud.

Les protocoles d’authentification fédérés tels que SAML, OIDC ou OAuth2 établissent une relation de confiance entre les services concernés. Des jetons et des assertions sont transmis afin de déterminer les autorisations et les rôles dont dispose un utilisateur.

Par exemple, un utilisateur peut se connecter à un fournisseur d’identité externe, puis accéder à SAP BTP ou à d’autres applications. Cela élimine les connexions redondantes et la gestion séparée des mots de passe.

| La comparaison | Single Sign On SSO | Federated Identity Management FIM |

| L´accès | Dans un domain | Dans plusieurs domaines et systèmes |

| L´authentification | Single Sign On | Trust-based federation |

| Identity provider | Un fournisseur central | Plusieurs fournisseurs (federated) |

| Les protocoles | Interne | SAML, OIDC, OAuth2 |

| La sécurité | Simplifié | Extendu, normalisé |

| Domaine d´application | Les applications internes | Les environnements hybrides et multicloud |

De l’identité à l’accès aux applications: Le flux de fédération avec cidaas

Lors de la connexion à SAP BTP, le flux d’identité suit un modèle bien défini. Un utilisateur demande l’accès, est authentifié par un fournisseur d’identité centralisé et reçoit un jeton. Ce jeton comprend des revendications que SAP BTP utilise pour déterminer les rôles et les autorisations à attribuer. Le processus se déroule sans qu’il soit nécessaire de gérer l’utilisateur localement.

Avec cidaas comme couche d’identité, ce processus devient entièrement gérable et personnalisable. La plateforme authentifie non seulement les utilisateurs via des mécanismes de connexion sécurisés (notamment l’authentification multifactorielle et l’authentification unique), mais définit également les attributs et les rôles exacts qui doivent être inclus dans chaque jeton d’authentification. Ces revendications sont ensuite utilisées en aval pour mapper les utilisateurs dans des ensembles de rôles et des collections de rôles dans SAP BTP.

Il en résulte une expérience de connexion fluide et sécurisée pour l’utilisateur et un contrôle d’accès entièrement automatisé et basé sur des politiques pour l’organisation.

Au cœur de l’architecture de gestion fédérée des identités

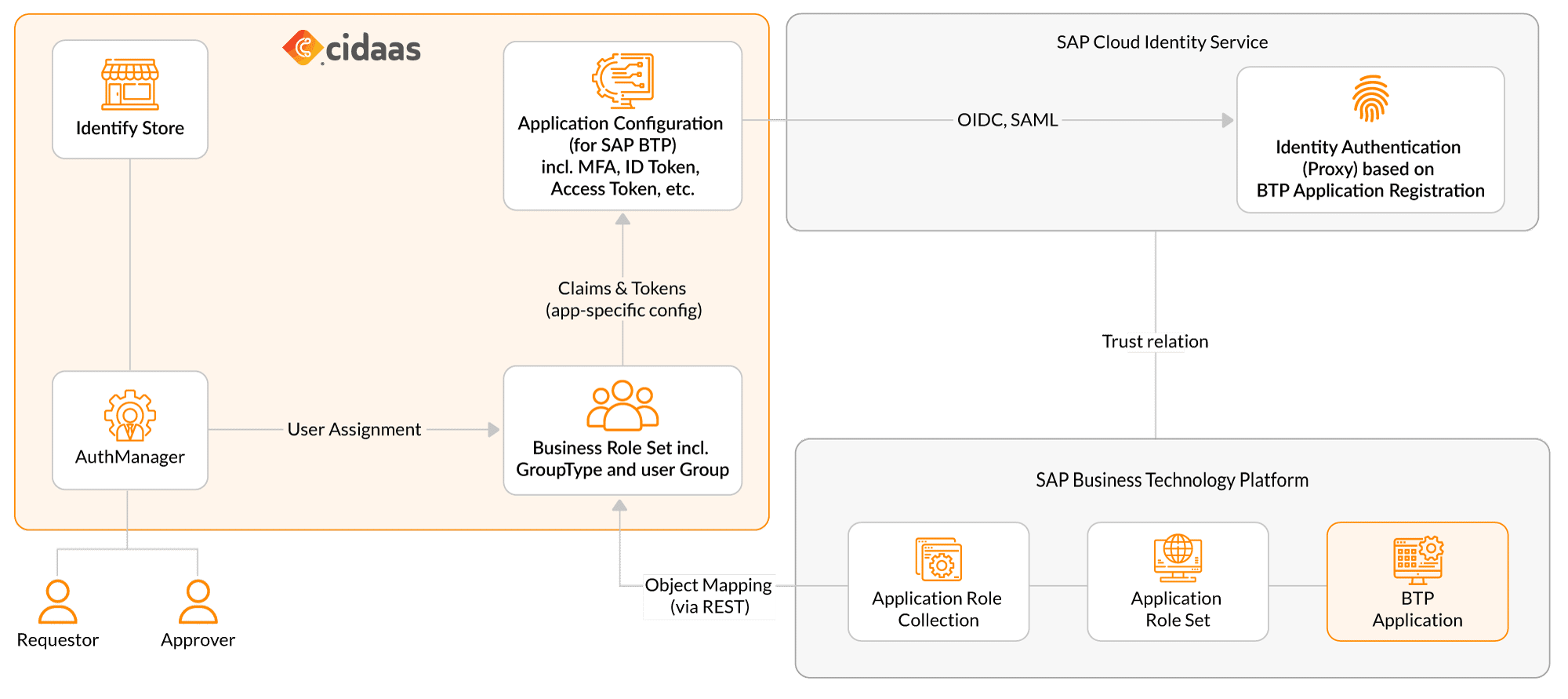

Examinons de plus près comment cidaas gère l’accès fédéré à SAP BTP dans la pratique:

Au cœur du système de gestion fédérée des identités se trouve le cidaas Identity Store, où sont gérés les utilisateurs, les groupes et les rôles métier. Cela inclut des attributs tels que le service, le groupe d’utilisateurs ou la région, qui peuvent tous être utilisés pour l’attribution des rôles.

Le cidaas AuthManager gère les demandes d’authentification et les politiques MFA, tandis que la configuration de l’application définit ce qui doit être inclus dans le jeton d’accès pour chaque système cible. Pour SAP BTP, cela comprend généralement des revendications de groupe qui reflètent le rôle professionnel de l’utilisateur, qui sont ensuite mappées à des ensembles et des collections de rôles spécifiques à SAP.

Tout cela est fourni via OIDC ou SAML à SAP Cloud Identity Services, qui agit comme proxy d’authentification pour BTP. SAP BTP, à son tour, fait confiance à cette source d’identité et applique les autorisations mappées en conséquence.

L’ensemble de la logique de mappage, des rôles professionnels dans cidaas aux collections de rôles dans BTP, est géré via des API RESTful, ce qui garantit que les mises à jour sont automatisées, vérifiables et évolutives.

L´approfondissement technique: Jetons, assertions et configuration de confiance

Un facteur de réussite important dans la mise en œuvre de la gestion fédérée des identités est l’interaction correcte entre les jetons, les assertions et la configuration de confiance.

SAML ou OIDC sont utilisés pour l’authentification via des systèmes fédérés. Une fois la connexion réussie auprès du fournisseur d’identité, un jeton est généré qui:

- Confirme l’identité de l’utilisateur,

- Contient certains attributs ou informations de groupe, et

- Spécifie l’autorisation d’accès à des ressources spécifiques.

Ces jetons sont ensuite transmis aux applications connectées, par exemple SAP BTP. Là, les rôles et les autorisations sont attribués en fonction des données contenues dans l’assertion.

La configuration de confiance définit quels fournisseurs d’identité sont considérés comme fiables et quelles politiques sont appliquées pour le traitement. Cette relation de confiance entre le fournisseur et le service est cruciale pour:

- Prévenir les abus,

- Séparer clairement les domaines de sécurité les uns des autres,

- Accélérer le processus de connexion, et

- Simplifier la gestion des données.

Avec une approche API-first, telle que celle proposée par cidaas, ces configurations de confiance peuvent être automatisées et adaptées de manière flexible. La gestion fédérée des identités est donc idéale pour les entreprises qui ont besoin d’une infrastructure d’identité évolutive.

Les avantages de cette approche de gestion fédérée des identités

L’utilisation de cidaas comme fournisseur d’identité fédéré pour SAP BTP apporte de multiples avantages:

1. L´ Intégration axée sur les normes

cidaas est entièrement basé sur des normes ouvertes telles que OIDC, SAML et SCIM.

Cela garantit une compatibilité totale avec le modèle d’identité moderne de SAP, y compris une intégration transparente avec SAP Cloud Identity Services et la prise en charge des mappages de revendications personnalisés.

2. La séparation claire des rôles et des jetons

Avec cidaas, la logique qui détermine qui obtient un accès précis à quoi est entièrement externalisée. Les rôles métier peuvent être définis indépendamment des configurations spécifiques à SAP et mappés à des jetons spécifiques à l’application via une interface claire basée sur une API.

3. Le contrôle précis

cidaas permet un contrôle précis du contenu des jetons, y compris les attributs des groupes d’utilisateurs, les attributions de rôles et les revendications dynamiques. Cela est particulièrement important pour les organisations ayant des hiérarchies de rôles complexes ou des environnements multimarques, où l’accès doit refléter le contexte commercial.

4. La personnalisation complète de l’expérience utilisateur

Contrairement aux systèmes d’identité d’entreprise rigides, cidaas offre une flexibilité totale pour personnaliser l’expérience de connexion. Les organisations peuvent concevoir des portails sur mesure pour différents groupes d’utilisateurs (par exemple, équipes internes, partenaires externes, fournisseurs), tout en appliquant des politiques de sécurité cohérentes.

5. La souveraineté et conformité

cidaas est hébergé en Allemagne et en Suisse, certifié ISO 27001 et développé dans le strict respect du RGPD.

Pour les organisations évoluant dans des secteurs réglementés ou dans le secteur public, cela offre la tranquillité d’esprit de savoir que les données d’identité restent sous contrôle total.

Les applications concrètes de la gestion fédérée des identités

L’approche cidaas en matière d’accès fédéré est déjà utilisée par des organisations qui ont besoin d’une intégration robuste avec les systèmes SAP, mais qui souhaitent éviter la complexité, la rigidité ou les problèmes de souveraineté des plateformes d’identité traditionnelles.

Cette architecture fonctionne aussi bien pour:

- Les entreprises qui passent de SAP IDM à un modèle d’identité moderne, axé sur le cloud

- Les organisations qui ont besoin d’un support d’identité externe (partenaires, clients, fournisseurs)

- Les scénarios avec des environnements mixtes SAP et non SAP

- Les environnements qui nécessitent un mappage flexible des rôles et un contrôle d’accès

Grâce à sa conception axée sur les API, cidaas peut également être étendu ou combiné avec des plateformes telles que cnips, qui fournit l’orchestration des processus, l’automatisation des flux de travail et une logique supplémentaire pour les demandes d’accès, les approbations et la gestion des risques liés à la séparation des tâches, tout en conservant un noyau d’identité clair et facile à gérer. Le noyau d’identité reste clair et facile à gérer.

Allons plus loin, à un niveau plus technique.

La gestion fédérée des identités pourrait-elle devenir la norme?

L’utilisation croissante du cloud, l’expansion des architectures informatiques hybrides et le nombre croissant de systèmes d’identité distribués font de la gestion fédérée des identités une étape logique pour de nombreuses organisations.

La fédération d’identités offre aux entreprises la possibilité d’authentifier de manière flexible les identités sur différents domaines et d’attribuer des accès de manière centralisée. À une époque où les services SaaS, les réseaux de partenaires et les fournisseurs externes font partie intégrante des processus métier, la FIM devient un facteur de réussite essentiel.

La FIM peut sembler un peu dépassée du point de vue actuel, mais l’importance de la fédération reste intacte, et en particulier dans les scénarios de collaboration croissante, d’environnements hybrides et de processus complexes, la technologie qui la sous-tend est plus pertinente que jamais.

Il est donc très probable qu’elle devienne la norme de facto pour la gestion des identités numériques dans les entreprises au cours des prochaines années, en particulier en conjonction avec des solutions multiplateformes telles que SAP BTP et des écosystèmes cloud modernes tels que cidaas.

La conclusion: Federated identity management – Quelle est la prochaine étape ?

La gestion fédérée des identités est bien plus qu’une simple case à cocher pour SAP BTP. Il s’agit d’une couche stratégique de votre architecture qui détermine la manière dont les utilisateurs s’authentifient, dont les rôles sont attribués et dont l’accès est contrôlé, à travers les applications cloud, les unités commerciales et les groupes d’utilisateurs.

Avec cidaas, vous bénéficiez d’une plateforme d’identité puissante et basée sur des normes qui vous offre un contrôle total. Elle gère l’authentification, la gestion des jetons, le mappage des rôles métier et l’intégration avec SAP, tout en offrant la flexibilité, la souveraineté et la simplicité exigées par les organisations modernes.

Et le meilleur dans tout ça ? Elle le fait sans vous enfermer dans un écosystème ou un fournisseur unique, ni vous obliger à faire des compromis en matière de conformité.

Si vous souhaitez obtenir plus de détails, n’hésitez pas à prendre rendez-vous gratuitement avec nos experts cidaas. Nous sommes impatients de vous rencontrer! Et maintenant?

Dans la troisième partie de notre série d’articles sur l’IDM, nous passons du thème de la « fédération » à celui du « provisionnement d’identité ».

Nous examinons ici comment cidaas prend en charge les processus du cycle de vie des utilisateurs, se connecte à SAP Cloud Identity Services via SCIM et s’intègre de manière transparente dans les workflows d’identité gérés par les RH des entreprises.

Vous avez manqué la partie 1? Pour en savoir plus sur « SAP IDM End of Life – Il est temps de repenser les identités », cliquez ici.