Une approche unique

pour la sécurité des cidaas

La sécurité et la protection des données sont la clé

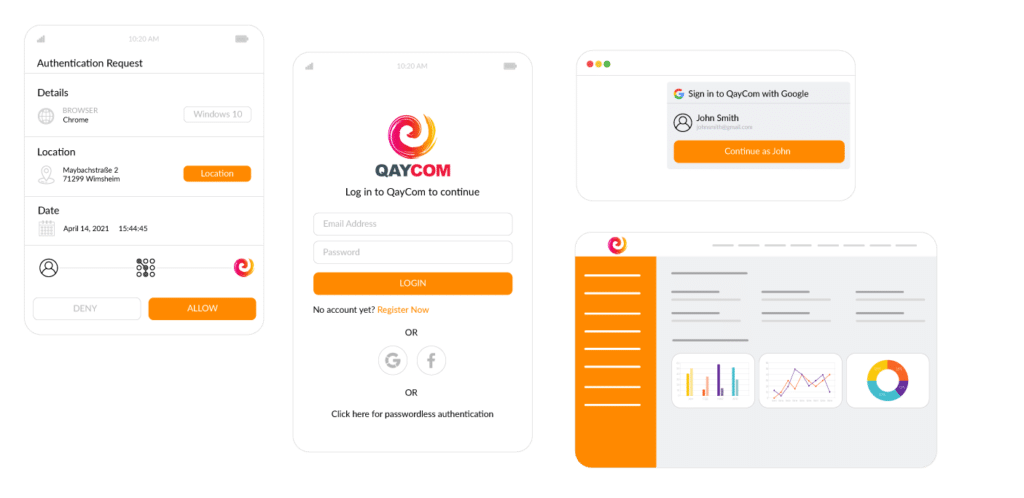

La sécurité informatique et la protection des données deviennent des critères essentiels pour les services numériques modernes. Les cyber-menaces et les cyber-attaques deviennent de plus en plus une menace pour le fonctionnement stable et sûr des applications numériques. La gestion des identités et des accès joue un rôle central dans ce contexte, car elle fournit l’authentification et l’autorisation aux utilisateurs et est responsable de la gestion des données des utilisateurs. Ce ne sont pas seulement les attaques contre le service de gestion des identités et des accès lui-même, ni les tentatives d’attaques contre les utilisateurs, comme le vol d’identité, mais aussi et surtout les fonctions fournies par une gestion moderne des identités et des accès qui assurent une sécurité accrue. Avec cidaas, nous offrons des possibilités complètes d’intégrer la sécurité dans vos applications numériques, de l’authentification multi-facteurs à la détection des fraudes et des robots (plus d’informations dans notre ensemble de fonctionnalités). Découvrez sur cette page comment nous avons intégré la sécurité dans cidaas.

Ce que nous faisons pour la sécurité de nos clients

Nous présentons ci-dessous quelques-unes des principales mesures que nous avons implantées dans l’ADN de cidaas :

La mentalité chez cidaas

La sécurité commence par la mentalité. Nous savons que la sécurité est importante pour nos clients et utilisateurs. C’est pourquoi, chez cidaas, nous avons établi une mentalité et une conscience uniques en matière de sécurité. De l’idée à l’exploitation en passant par le développement, nous vivons la sécurité informatique.

Nous encourageons la prise de conscience de la sécurité par des formations ciblées de sensibilisation à la sécurité informatique.

Nous intégrons également nos partenaires dans nos mesures et créons ainsi une compréhension et une conscience continues de la sécurité informatique, du produit à l’intégration.

Des hackathons internes réguliers permettent non seulement de réaliser des tests d’intrusion ciblés de cidaas, mais aussi de montrer à vos collègues pourquoi vous travaillez au quotidien.

Certification ISO9001 et ISO27001 chez cidaas et ses partenaires d’infrastructure.

Nous limitons l’accès aux systèmes de production. Toutes les mises à jour des logiciels et de l’infrastructure sont automatisées. Et chaque accès est surveillé et enregistré.

Les dernières mesures de sécurité dans l’infrastructure, des pare-feux à la gestion des informations de sécurité.

Infrastructure sécurisée

Chez cidaas, la sécurité commence au niveau le plus bas, celui de l’infrastructure. Nous sélectionnons avec le plus grand soin les partenaires d’infrastructure adéquats. Nous-mêmes, chez cidaas, ainsi que nos partenaires d’infrastructure, sommes certifiés ISO9001 et ISO27001 et respectons les politiques de sécurité et de conformité de cidaas.

Développement sécurisé avec le cidaas Secure Development Lifecycle

À chaque étape de notre cycle de développement, y compris la conception, le codage, les tests et la validation, nous accordons une grande importance à la sécurité informatique. Ainsi, nous intégrons la sécurité nativement dans le produit au lieu de l’ajouter après coup. Notre équipe de sécurité interne est ainsi directement impliquée dans le processus de développement.

Nous formons en permanence nos architectes, développeurs et testeurs à la sécurité informatique, à la programmation sécurisée et aux revues de code.

Nous avons un processus de développement de logiciels qui suit un concept de sécurité et de qualité à plusieurs niveaux.

La qualité et la vulnérabilité des logiciels et les analyses de sécurité informatique sont directement intégrées dans nos pipelines CI/CD.

Des scans de vulnérabilité réguliers analysent nos référentiels de code.

Tests d’intrusion internes et externes réguliers et audits de sécurité.

Tests d’intrusion conjoints avec des clients pour valider l’intégration dans différentes applications.

Partenariats avec des instituts de recherche et des partenaires comme le Fraunhofer pour développer des concepts de sécurité informatique et de pénétration.

Pénétration et tests de sécurité informatique

Outre les tests de sécurité informatique automatisés et les scans de vulnérabilité, nous utilisons une combinaison de tests d’intrusion internes et externes. Avec nos partenaires externes et nos clients, nous parvenons à tester cidaas, y compris son intégration dans les applications. Dans ce contexte, chacun de nos clients a le droit d’effectuer des tests d’intrusion sur son environnement de test.

Conformité

cidaas et le RGPD

Le règlement général sur la protection des données (RGPD) est l’une des principales bases réglementaires en Europe. En tant que Cloud Identity & Access Management européen, nous connaissons et appliquons le RGPD et travaillons en outre avec des partenaires sur des projets de recherche concernant des plateformes et des modèles commerciaux respectueux de la vie privée :

Nous misons sur des centres de données et des partenaires d’infrastructure européens – « Software Hosted in Europe »

.

Avec un traitement des données de commande, vous êtes le propriétaire des données et nous vous fournissons le meilleur service.

Avec la gestion du consentement conforme au RGPD de cidaas, vous ne vous contentez pas d’appliquer les exigences réglementaires, mais vous créez de la transparence et renforcez la confiance de vos utilisateurs.

Nous confirmons notre engagement et la conformité de cidaas par différentes certifications.