Workforce IAM – L’évolution qui est une révolution : La (R)évolution de Workforce IAM

Approvisionnement des utilisateurs – approches traditionnelles et approches modernes

Qu’est-ce que le provisionnement des utilisateurs?

Fondamentalement, il s’agit de faire connaître un utilisateur à tous les systèmes qu’il utilise. Dans un sens un peu plus large, on peut également dire qu’une personne embauchée est intégrée dans un système, et que ce système gère la personne en tant qu’utilisateur et organise ensuite la distribution aux autres systèmes.

Quand avez-vous besoin de provisionner des utilisateurs?

- Si un système a besoin de tous les utilisateurs pour fonctionner correctement. Il s’agit généralement de systèmes utilisés pour gérer des personnes ou des tâches, comme la paie ou la gestion de projets.

- Si un système nécessite l’attribution préalable d’autorisations spécifiques à un utilisateur, par exemple l’attribution d’une licence d’utilisation, comme dans le cas d’une plateforme de collaboration.

Dans de nombreux systèmes, cependant, le provisionnement de l’utilisateur n’est pas nécessaire si les informations relatives à l’utilisateur sont fournies au moment de l’autorisation (ou de la connexion). L’utilisateur est ensuite lié au système, si nécessaire.

Les défis de l’approvisionnement des utilisateurs

Fournir des utilisateurs et éventuellement leur autorisation dans d’autres systèmes est un problème d’interface.

- Le système source (QS) a besoin d’interfaces.

- Chaque système cible (ZS) a besoin d’interfaces pour récupérer, modifier et supprimer des utilisateurs et des autorisations.

- TIl faut donc, dans chaque cas, établir une correspondance entre l’interface du système source et celle du système cible. Il convient de noter que les interfaces du système cible peuvent changer d’une version à l’autre.

- En fonction des interfaces disponibles, soit

- soit les données sont échangées via une WebAPI moderne,

- sont utilisées,

- des interfaces propriétaires sont utilisées, ou

- Données adaptées directement dans la base de données du système cible (généralement une base de données).

Approches conventionnelles d’approvisionnement des utilisateurs

Tout d’abord, il convient d’examiner les outils encore utilisés, et une explication des termes est certainement utile, car le terme Identity & ; Access Management (IAM) est souvent utilisé de manière quelque peu ambiguë.

Un IAM doit mettre en œuvre un fournisseur d’identité (IDP) et disposer de toutes les méthodes de gestion de l’accès pour effectuer l’authentification de l’utilisateur.

Certains fournisseurs intitulent également leur produit IAM, fournissant essentiellement l’approvisionnement des utilisateurs à divers systèmes, y compris les divers IDP, le cas échéant, et l’analyse. D’autres produits offrent plus ou moins toutes les fonctions.

En examinant les défis décrits ci-dessus, il devient rapidement évident que les systèmes qui proclament pouvoir se connecter à tous les systèmes possibles dans le monde sont soit très génériques et nécessitent beaucoup de personnalisation, soit doivent déployer un effort incroyablement élevé pour maintenir leurs interfaces à jour.

À cette fin, la formule suivante illustre la complexité d’un outil polyvalent d’approvisionnement des utilisateurs :

QS: Source system

If: Interface

n: n. system

ZS: Target system

V: Versions

If(QS) *No(QS V) * If(ZS 1) * V(ZS 1) * If(ZS 2) * V(ZS 2) * … * If(ZS n) * No(ZS1 n)

En fait, les fabricants essaient de trouver un moyen intermédiaire pour que de nombreux systèmes puissent être facilement approvisionnés et proposent des connecteurs à cette fin. Cela suggère que les intégrations sont faciles, mais dans la pratique, elles ne le sont pas tant que cela en raison de la combinatoire (énumération) décrite ci-dessus.

En règle générale, le provisionnement des utilisateurs dans les entreprises est un défi, dont la mise en œuvre demande beaucoup d’efforts. Cela s’explique notamment par le fait que les systèmes ne répondent pas aux normes technologiques, tant du côté des systèmes cibles que du côté des IAM.

Modern user provisioning

Un IAM avancé dispose d’interfaces appropriées qui déclenchent le provisionnement des utilisateurs sur la base d’événements, par exemple lorsqu’un utilisateur reçoit une nouvelle autorisation.Cela permet de déclencher des processus automatiques qui effectuent ensuite le provisionnement. Pour ce faire, ces flux de travail peuvent eux-mêmes récupérer ou mettre à jour des informations via les API de l’IAM.

Même si les entreprises disposent d’une grande variété de solutions logicielles, la question se pose de savoir combien de systèmes ont réellement besoin d’être approvisionnés en informations sur les utilisateurs ou si les informations contenues dans les jetons sont idéalement suffisantes.

Les processus de provisionnement des utilisateurs ne sont généralement pas particulièrement complexes, même s’ils peuvent être mis en œuvre à l’aide de langages de script simples ou d’une plateforme à code faible ou sans code (iPaas).

Les avantages:

- Moins de provisionnement.

- Approvisionnement en temps réel.

- Possibilité de mettre en œuvre différents flux de travail en fonction des autorisations sélectionnées.

- Globalement, moins d’efforts pour mettre en œuvre et soutenir le provisionnement des utilisateurs.

Gestion de l’authentification et de l’autorisation nouvellement conçue

Authentification pour plus de sécurité et de contrôle d’accès

Les méthodes d’authentification sans mot de passe sont devenues la norme, mais si un IAM n’offre pas au moins 10 méthodes différentes, il devient difficile d’effectuer une authentification multifactorielle et une authentification par paliers d’une manière raisonnable. Un IAM doit contrôler l’accès à une application en vérifiant les droits correspondants après l’authentification. Il est encore plus important qu’un IAM connaisse toutes les applications et qu’une application ne soit pas simplement une information ou un objet propriétaire au sein de l’entreprise.

Gestion des autorisations

La gestion des autorisations ne se limite pas à l’attribution ou à la suppression des droits d’un utilisateur. En particulier, l’analyse de l’utilisation efficace des applications et des autorisations simplifie les processus tels que la recertification et permet également un contrôle d’accès basé sur des politiques.

Alors que le processus de recertification concerne le contrôle et, si nécessaire, la suppression des autorisations, un processus de commande des rôles/autorisations est souvent mis en œuvre, dans le cadre duquel les utilisateurs peuvent demander des autorisations pour eux-mêmes ou pour des collègues.

À cette fin, nous pouvons distinguer au moins deux demandes d’autorisation :

- Accès à une fonction: est souvent associé aux rôles correspondants qui peuvent être utilisés pour exécuter la fonction dans un système d’application. En général, il existe plusieurs implémentations de cette fonction dans la pratique :

- L’IAM vérifie si l’accès à l’application est possible avec les autorisations données et l’application elle-même utilise ces autorisations pour un contrôle plus poussé de l’utilisateur.

- L’IAM vérifie si l’accès à l’application est possible avec les autorisations données et l’application contrôle et gère les autorisations dans l’application de manière indépendante – par exemple, les plateformes de collaboration.

- Accès à un objet: cette forme de contrôle d’accès est logique, mais elle exige que les ressources de l’objet soient connues de l’IAM et que ce dernier puisse en contrôler l’accès. Si nous pensons aux répertoires de fichiers de l’ancienne génération, cela était possible en les connaissant avec exactement un IAM connu. Les partages de fichiers ou de répertoires modernes se font aujourd’hui par l’intermédiaire de services dans le nuage qui utilisent pour cela les informations du jeton d’utilisateur, lequel utilise les autorisations et les informations relatives à l’utilisateur, ce qui correspond au point 2 de la section « Accès à une fonction ».

Avec un IAM avancé :

- Les processus de commande doivent pouvoir être mis en œuvre de manière flexible car.

- Les définitions des applications et les autorisations définies peuvent être récupérées via l’API,

- Les utilisateurs peuvent se voir attribuer ou révoquer les autorisations appropriées via l’API.

- Si les modifications apportées par l’utilisateur peuvent être suivies indéfiniment dans les journaux d’audit correspondants.

- Seuls l’utilisateur et les autorisations de l’utilisateur concernés doivent être transmis à l’application.

- Contrôles d’accès étendus par réauthentification – il devrait être possible de confirmer une autorisation par une étape supplémentaire.

- L’utilisation effective des autorisations par un utilisateur doit être suivie, la comparaison entre les autorisations attribuées et les autorisations utilisées, d’une part, et la vérification éventuellement souhaitée de la séparation des tâches, d’autre part, doivent être facilement réalisables.

- Il ne devrait pas être nécessaire d’exporter régulièrement tous les utilisateurs dans le cadre d’un processus par lots, car l’IAM informe de chaque modification apportée à un utilisateur, et ce uniquement en cas de changement. Cela présente plusieurs avantages:

- les changements sont connus rapidement

- cette approche fonctionne bien même avec une large base d’utilisateurs,

- le processus est beaucoup plus efficace en termes d’énergie, de sorte que la voie vers l’informatique verte peut être poursuivie de manière cohérente.

La voie vers une nouvelle solution Workforce IAM

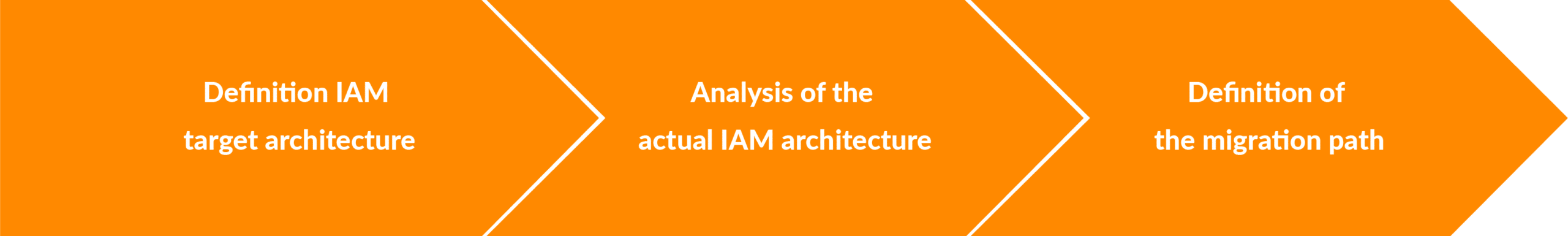

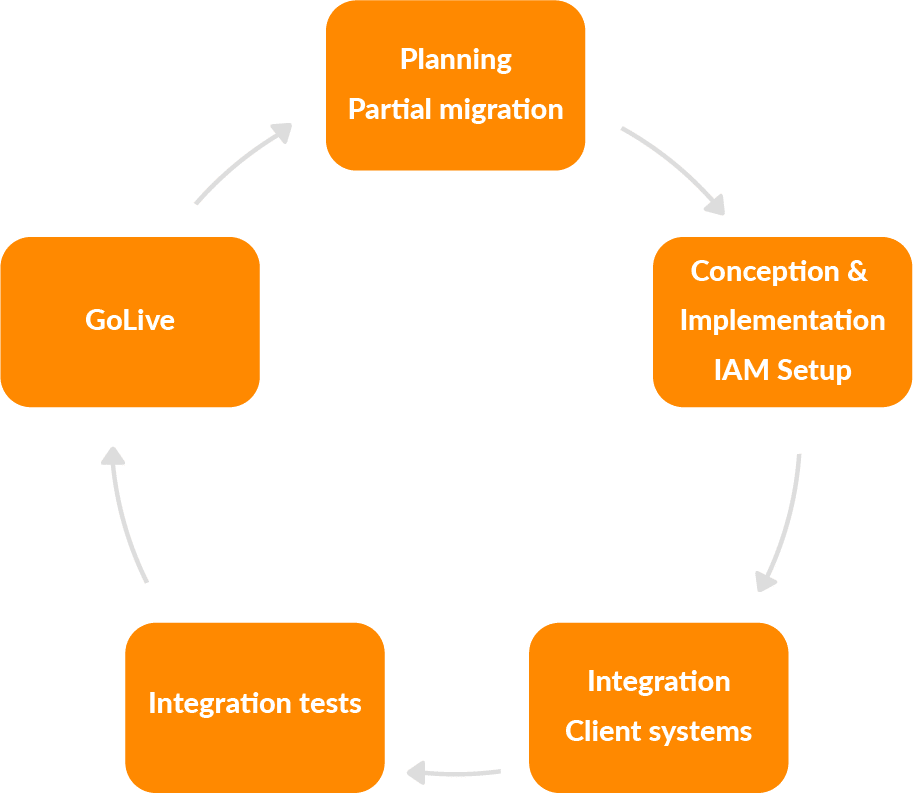

Le processus de haut niveau suivant peut sembler trivial, mais il faut en fait commencer par l’architecture cible. Les meilleurs résultats peuvent être obtenus assez rapidement avec l’image cible, car de nombreux points clés sont fondamentalement spécifiés par des normes et les exigences supplémentaires nécessaires peuvent être déduites, par exemple, sur la base des spécifications de sécurité. L’exigence d’une authentification multifactorielle est bien sûr obligatoire.

L’étude de l’architecture telle qu’elle est peut nécessiter une analyse approfondie, mais l’essentiel est que ce résultat peut être utilisé pour dériver différents domaines qui peuvent être inclus dans une itération lors de la définition du chemin de migration.

Dans la mesure du possible, la migration doit être mise en œuvre par étapes. Cela permet de gérer l’ensemble de l’introduction, et le chemin de migration devrait également définir un calendrier afin que la progression de la migration puisse être contrôlée. Malheureusement, les migrations dépendent aussi de conditions préalables ou de résultats externes, de sorte que le chemin de migration doit toujours prévoir des séquences alternatives.

Les étapes de la migration doivent être franchies de manière à ce que davantage d’applications utilisent en permanence l’IAM cible et que, par conséquent, les solutions obsolètes perdent de plus en plus d’importance.

Les points suivants peuvent être utiles pour la mise en œuvre de l’IAM cible :

- Déterminer que les nouvelles solutions logicielles ne seront mises en œuvre que si elles sont conformes aux normes de l’IAM cible et supportent de préférence le protocole OIDC/OAuth2 ou au moins le protocole SAML2.

- Définissez une feuille de route dans l’ordre dans lequel vous souhaitez intégrer l’IAM dans vos applications existantes. Commencez par les domaines qui sont de toute façon soumis à des changements majeurs en raison de votre stratégie de numérisation et planifiez ces changements avec le nouvel IAM.

- Choisissez un IAM cible qui peut faire office de centre d’identité et dans lequel il est possible d’intégrer votre ancien IDP, de sorte que la majorité des utilisateurs puissent déjà utiliser l’IAM cible.

Conclusion

En mettant en œuvre un système de gestion des identités et des accès, les organisations peuvent non seulement protéger leurs actifs numériques, mais aussi assurer la conformité avec les réglementations en matière de protection des données. Avec un système IAM, les organisations peuvent gérer les identités des utilisateurs et contrôler l’accès aux ressources tout en garantissant une expérience utilisateur transparente. Cela permet non seulement de sécuriser les opérations, mais aussi d’accroître l’agilité dans un environnement commercial en constante évolution.

L’utilisation d’un IAM avancé est essentielle à cet égard, faute de quoi les nouvelles applications sont difficiles à intégrer. L’architecture IAM cible doit être définie avec la plus grande priorité.

De nombreux aspects sont certainement importants lors de la sélection d’une solution IAM, mais quelques points fondamentaux devraient simplifier la décision :

- Une plateforme IAM doit reposer de manière cohérente sur des normes ; ces normes sont essentielles pour une utilisation facile et durable, ainsi que pour l’acceptation au sein de l’entreprise.

- La plateforme IAM doit disposer d’API web complètes et sécurisées et mettre en œuvre une architecture pilotée par les événements, ce qui facilite grandement l’intégration avec toutes les solutions de l’entreprise ainsi qu’avec les tiers.

- On peut s’attendre à des mesures de sécurité actives de la part d’Identity & ; Access Management, telles que la détection et la prévention des fraudes, ainsi que des tableaux de bord de sécurité.

- Un IAM doit être doté d’une excellente interface utilisateur, car les utilisateurs s’en serviront régulièrement et l’adoption s’estompera rapidement si ce n’est pas le cas.

- La mise à disposition d’utilisateurs doit se faire avec modération et de manière ciblée :

- Il est préférable de partager les informations relatives à l’utilisateur avec l’application au moment de l’utilisation, car elles sont parfaitement à jour, et le transfert est sécurisé et normalisé dans le cadre de l’authentification – il ne faut donc pas provisionner.

- Un IAM n’est pas bon simplement parce qu’il possède « le plus grand nombre de connecteurs », principalement parce que des adaptations individuelles sont nécessaires ou que les connecteurs ne peuvent pas être utilisés dans le contexte et que de nombreux connecteurs ne sont pas du tout nécessaires, mais que certains ne font pas partie du répertoire.

- Avec des plateformes ou des scripts d’intégration sans code ou à faible code, le provisionnement peut généralement être mis en œuvre de manière plus efficace et plus précise.

- La différenciation entre IAM et gouvernance des identités (analyse, recertification, modélisation, éventuellement aussi processus de commande) est la bonne solution. Les API peuvent généralement être utilisées pour créer une simple connexion. Un IAM devrait disposer des fonctions appropriées, mais en réalité, il peut déjà y avoir d’autres façons d’ordonner, par exemple, et l’ordonnancement des autorisations n’est qu’une étape partielle. En outre, la modélisation des rôles et la définition des autorisations requises peuvent être effectuées ailleurs dans le cadre de l’analyse des processus.

- Pour plusieurs raisons, il est recommandé d’utiliser une solution SaaS comme IAM cible :

- Il permet d’économiser beaucoup de temps, d’efforts et de coûts lors de l’installation et surtout lors de l’exploitation.

- Le domaine d’application de l’IAM pour les travailleurs s’étend bien au-delà des sites physiques, les employés sont mobiles et de plus en plus d’applications sont également des solutions en nuage.

- Les plateformes IAM avancées sont constamment mises à jour, même en cours d’exploitation, de sorte qu’aucune mesure ne doit être planifiée dans l’entreprise en ce qui concerne la sécurité et l’actualité de la solution.

Des fonctions supplémentaires complètent le répertoire de la plateforme IAM. Avec la solution de gestion des identités et des accès de cidaas, vous disposez d’une solution de gestion des identités et des accès à l’épreuve du temps, qui offre également d’autres fonctions très intéressantes, telles que la gestion des consentements. Cela permet de demander des consentements numériques pour les employés internes ou externes, par exemple pour les réglementations sur la protection des données ou à des fins de traitement des données lors de la connexion.

Le validateur d’identité cidaas offre une vérification d’identité en ligne hautement sécurisée et efficace grâce à l’intelligence artificielle et à l’apprentissage automatique. Il identifie une personne à l’aide d’un document d’identité et d’une correspondance faciale conformément au règlement eIDAS, grâce à AutoIdent, de manière entièrement automatisée et sans interaction avec une autre personne. Cela permet d’intégrer de nouveaux employés et partenaires sans avoir à se rendre au siège de l’entreprise. Il peut également être utilisé pour accorder l’accès à des applications hautement sécurisées.

Ne manquez pas notre première partie de la série de blogs » Workforce IAM – l’évolution qui est une révolution » :