Workforce IAM – The Evolution which is a Revolution: The Impact of CIAM on WIAM

Identity & Access Management (IAM)-Systeme waren in Unternehmen über viele Jahre hinweg auf die interne Organisation, die Mitarbeiter und den Zugriff auf unternehmensinternen Softwaresysteme und ggf. weitere Ressourcen fokussiert.

Weiterlesen

Ein AutoIdent im SCHUFA MyConnect-Hub – Die Rolle des cidaas ID validator!

Die Schufa, wer diesen Namen hört denkt unmittelbar an Bonitätsprüfung, Kreditwürdigkeit und das nicht ohne Grund. Die Schufa ist die ...

Identity & Access Management als Grundbaustein einer Cyberversicherung: Die Multi-Faktor-Authentifizierung

In unserer Blog-Reihe Identity & Access Management (IAM) als Grundbaustein einer Cyberversicherung schauen wir uns an wie Unternehmen mit einem ...

Die Berufsgeheimnisträger und das Identity & Access Management

In diesem Blog gehen wir auf eine besondere Berufsgruppe ein – die Berufsgeheimnisträger und welche besonderen Anforderungen dabei an ein ...

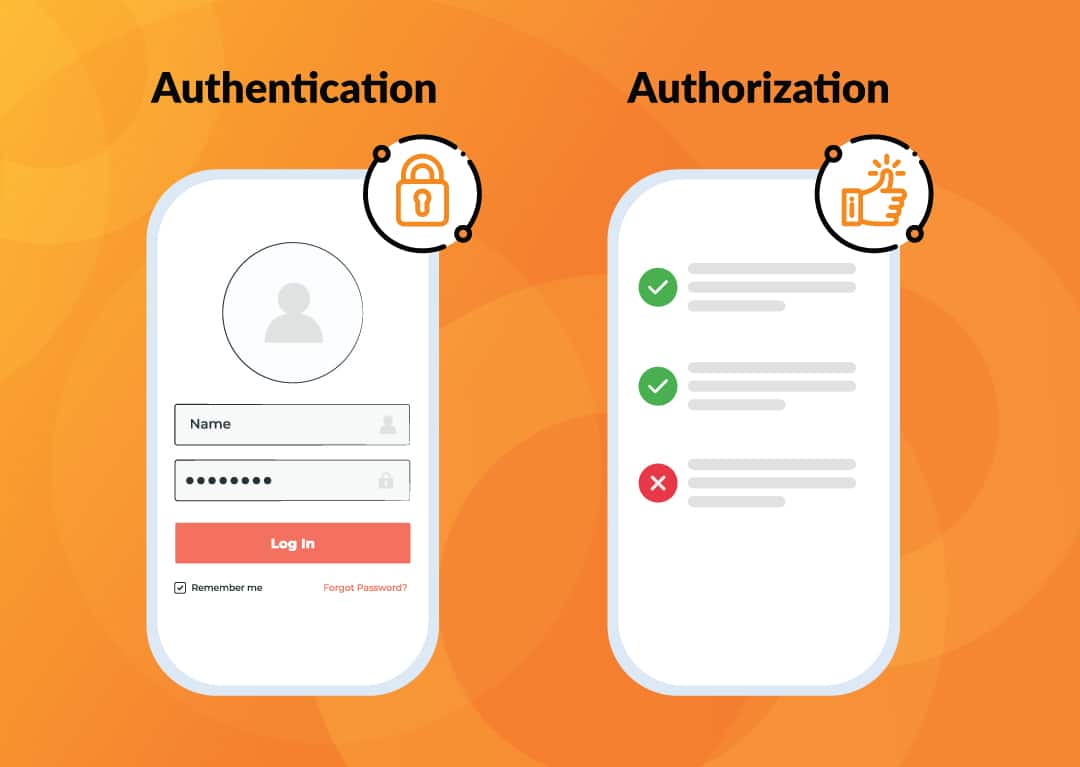

Authentifizierung vs. Autorisierung – wie beide Konzepte Hand in Hand gehen

Die Konzepte der Authentifizierung und Autorisierung, insbesondere der Unterschied zwischen beiden, bereiten auch nach vielen Jahren noch Verständnisschwierigkeiten, vor allem ...

Die Top 3 Software-Trends im Jahr 2023 – bis jetzt!

Auf halbem Weg ins Jahr 2023 ist es an der Zeit, einen Blick auf die bisherigen Top-3-Software-Trends zu werfen. Jeden ...

Die Gruppenauswahl als Schlüssel für ein einfaches und durchgängiges Nutzererlebnis – Das cidaas Gruppenmanagement in a Nutshell

Ein durchgängiges Nutzererlebnis und die Navigation im Kontext von Nutzergruppen, insbesondere wo ein Nutzer, Mitglied mehrerer Gruppen ist, z.B. als ...

Ein Überblick über die Funktionalitäten der Group Admin UI –

In diesem zweiten Teil unserer Blogserie „Das cidaas Gruppenmanagement in a Nutshell“ werfen wir einen genaueren Blick auf die Funktionalitäten ...

Das cidaas Gruppenmanagement – delegierte Benutzeradministration schnell und einfach! Für Family & Friends oder B2B Use Cases.

Die Blog Reihe – „Das cidaas Gruppenmanagement in a Nutshell“ – zeigt wie die unterschiedlichsten Use Cases von der delegierten ...

Tschüss Passwort – ein einfacher Weg zur passwortlosen Authentifizierung mit cidaas

Erfahren Sie, wie Unternehmen ihre Mitarbeiter, Kunden und Partner von einem traditionellen Benutzer-ID und Passwort zu einfacheren und sichereren Authentifizierungsmethoden ...

Keycloak as a Service – Open Source Vendor-LockIn?

Keycloak ist eines der bekanntesten Open Source Produkte im Bereich Single Sign-On und Authentifizierung. Wie auf unserer Seite: cidaas die ...

A Guide to complete Zero Trust – Identität als Kernbaustein von Zero Trust

Erfahren Sie alles über die Identität als Kernbaustein von Zero Trust. Lesen Sie über das IT-Sicherheitskonzept & welche Rolle Verifizierung ...

A Guide to Complete Zero Trust – Wie Forrester und Google Zero Trust zum Mainstream entwickelt haben?

In diesem 3. Teil des Blogs „A Guide to Complete Zero Trust“ gehen wir auf die historischen Aspekte von Zero ...